ModSecurity® 참조 설명서

v2.5.13 현재 v2.6 v2.7 v2.8 v2.9 v3.0 (rc)

저작권 © 2004-2017 Trustwave Holdings, Inc.

목차

소개

ModSecurity는 웹 응용 프로그램 방화벽 (WAF)입니다. 웹 응용 프로그램 수준에서 공격의 70 % 이상이 수행되므로 조직은 시스템 보안을 유지하는 데 필요한 모든 도움을 필요로합니다. WAF는 웹 응용 프로그램에 도달하기 전에 공격을 탐지 및 / 또는 방지하기 위해 증가 된 외부 보안 계층을 구축하기 위해 배포됩니다. ModSecurity는 웹 응용 프로그램에 대한 다양한 공격으로부터 보호하며 기존 인프라를 거의 또는 전혀 변경하지 않고 HTTP 트래픽 모니터링과 실시간 분석을 허용합니다.

== HTTP Traffic Logging == SecGsbLookupDb 웹 서버는 일반적으로 마케팅 분석에 유용한 형식으로 트래픽을 로깅 할 수 있도록 잘 준비되어 있지만 웹 애플리케이션에 대한 트래픽 로깅은 짧습니다. 특히, 대부분은 요청 본문을 로깅 할 수 없습니다. 적수는 이것을 알고 있기 때문에 POST 요청을 통해 대부분의 공격이 수행되어 시스템이 눈을 멀게합니다. ModSecurity는 전체 HTTP 트랜잭션 로깅을 가능하게하여 완전한 요청과 응답을 기록 할 수있게합니다. 또한 로깅 기능을 사용하면 로깅되는 대상과시기에 대해 세밀한 결정을 내릴 수 있으므로 관련 데이터 만 기록되도록 할 수 있습니다. 일부 요청 및 / 또는 응답에는 특정 필드에 중요한 데이터가 포함될 수 있으므로 ModSecurity는 감사 로그에 기록되기 전에 이러한 필드를 마스크하도록 구성 될 수 있습니다.

실시간 모니터링 및 공격 탐지

ModSecurity는 로깅 기능을 제공 할뿐만 아니라 공격을 탐지하기 위해 HTTP 트래픽을 실시간으로 모니터링 할 수 있습니다. 이 경우 ModSecurity는 웹 침입 탐지 도구로 작동하여 웹 시스템에서 발생하는 의심스러운 이벤트에 대응할 수 있습니다.

공격 방지 및 가상 패치

ModSecurity는 또한 공격이 당신의 웹 애플리케이션에 도달하는 것을 막기 위해 즉시 행동 할 수 있습니다. 일반적으로 사용되는 세 가지 방법이 있습니다.

- 부정적인 보안 모델. 부정적인 보안 모델은 비정상적인 동작, 비정상적인 동작 및 일반적인 웹 응용 프로그램 공격에 대한 요청을 모니터링합니다. 각 요청, IP 주소, 응용 프로그램 세션 및 사용자 계정에 대한 예외 점수를 유지합니다. 높은이 상 점수를 가진 요청은 모두 기록되거나 거부됩니다.

- 긍정적 인 보안 모델입니다. 긍정적 인 보안 모델이 배포되면 유효한 것으로 알려진 요청 만 수락되고 나머지는 거부됩니다. 이 모델에는 보호하려는 웹 응용 프로그램에 대한 지식이 필요합니다. 따라서 긍정적 인 보안 모델은 많이 사용되지만 드물게 업데이트되어 모델 유지 관리가 최소화 된 응용 프로그램에서 가장 잘 작동합니다.

- 알려진 약점 및 취약점. 규칙 언어는 ModSecurity를 이상적인 외부 패치 도구로 만듭니다. 외부 패치 (Virtual Patching이라고도 함)는 기회 창을 줄이는 것입니다. 응용 프로그램 취약점을 패치하는 데 필요한 시간은 종종 많은 조직에서 몇 주까지 걸립니다. ModSecurity를 사용하면 응용 프로그램 소스 코드를 건드리지 않고 (심지어 액세스 권한이 없어도) 외부에서 패치를 적용 할 수 있으므로 응용 프로그램에 적절한 패치가 적용될 때까지 시스템을 안전하게 유지할 수 있습니다.

유연한 규칙 엔진

ModSecurity의 핵심에는 유연한 규칙 엔진이 있습니다. ModSecurity Rule Language는 HTTP 트랜잭션 데이터로 작업하도록 특수화 된 프로그래밍 언어 인 ModSecurity Rule Language를 구현합니다. ModSecurity Rule Language는 사용하기 쉬우면서도 유연하게 설계되었습니다. 일반적인 작업은 간단하지만 복잡한 작업이 가능합니다. ModSecurity에 포함 된 Certified ModSecurity Rules에는 범용 보안 강화, 프로토콜 유효성 검사 및 일반적인 웹 응용 프로그램 보안 문제 감지를 구현하는 포괄적 인 규칙 집합이 포함되어 있습니다. 이 규칙은 학습 도구로 많이 사용될 수 있습니다.

임베디드 모드 배포

ModSecurity는 웹 서버가 Apache, IIS7 또는 Nginx 인 경우 기존 웹 서버 인프라의 일부로 배포 할 수있는 임베디드 웹 응용 프로그램 방화벽입니다. 이 배포 방법에는 다음과 같은 이점이 있습니다.

- 기존 네트워크는 변경되지 않습니다. ModSecurity를 기존 웹 서버에 추가하는 데 몇 분 밖에 걸리지 않습니다. 또한 기본적으로 완전히 수동적으로 설계 되었기 때문에 점진적으로 배포하고 필요한 기능 만 사용하면됩니다. 필요한 경우 제거하거나 비활성화하는 것도 쉽습니다.

- 단일 실패 지점이 없습니다. 네트워크 기반 배포와 달리 시스템에 새로운 장애 지점을 추가하지는 않습니다.

- 암시 적로드 균형 조정 및 확장 ModSecurity는 웹 서버에 내장되어 작동하기 때문에 추가로드 균형 조정 및 확장 기능을 자동으로 활용합니다. 기존 시스템에로드 밸런싱 및 스케일링이 필요하지 않으면로드 밸런싱 및 스케일링을 고려할 필요가 없습니다.

- 최소한의 오버 헤드. 웹 서버 프로세스 내부에서 작동하기 때문에 네트워크 통신에 대한 오버 헤드가없고 구문 분석 및 데이터 교환에 소요되는 오버 헤드가 최소화됩니다.

- 암호화되거나 압축 된 컨텐츠에는 문제가 없습니다. 많은 IDS 시스템은 SSL 트래픽을 분석하는 데 어려움이 있습니다. 이는 트래픽이 해독되고 압축 해제 될 때 작동하도록 위치하기 때문에 ModSecurity에는 문제가되지 않습니다.

네트워크 기반 배포

ModSecurity는 역방향 프록시 서버의 일부로 배포 할 때도 동일하게 작동하며 많은 고객이이를 선택합니다. 이 시나리오에서 ModSecurity를 한 번 설치하면 여러 개의 백엔드 웹 서버를 보호 할 수 있습니다.

이식성

ModSecurity는 다양한 운영 체제에서 잘 작동하는 것으로 알려져 있습니다. 고객은 Linux, Windows, Solaris, FreeBSD, OpenBSD, NetBSD, AIX, Mac OS X 및 HP-UX에서 성공적으로 실행합니다.

라이센스

ModSecurity는 Apache Software License v2에서 사용할 수 있습니다. http://www.apache.org/licenses/LICENSE-2.0.txt

- 참고 : ModSecurity, mod_security, ModSecurity Pro 및 ModSecurity Core Rules는 Trustwave Holdings, Inc.의 상표 또는 등록 상표입니다.

OWASP ModSecurity Core Rule Set (CRS) Project

개요

ModSecurity는 자체적으로 보호 기능을 거의 제공하지 않는 웹 응용 프로그램 방화벽 엔진입니다. 유용하게 사용하려면 ModSecurity가 규칙으로 구성되어야합니다. 사용자가 ModSecurity를 최대한 활용할 수 있도록 Trustwave의 SpiderLabs에서는 OWASP ModSecurity Core 규칙 세트 (CRS) 프로젝트를 만들었습니다. 알려진 취약점에 고유 한 서명에 의존하는 침입 탐지 및 방지 시스템과 달리 CRS는 웹 응용 프로그램에서 흔히 발견되는 알려지지 않은 취약점으로부터 일반적인 보호 기능을 제공합니다. CRS는 ModSecurity의 단계별 배포 가이드로 사용할 수 있도록 크게 언급되었습니다. 최신 규칙 패키지는 OWASP ModSecurity CRS Project Site 에서 찾을 수 있습니다 .

Core Rules Content

일반적인 웹 응용 프로그램 보호 기능을 제공하기 위해 CRS는 다음 예제 기술 중 일부를 사용합니다.

- HTTP 보호 - HTTP 프로토콜 및 로컬 정의 사용 정책의 위반을 탐지합니다.

- 공통 웹 공격 보호 - 일반적인 웹 애플리케이션 보안 공격 탐지.

- 자동화 탐지 - 봇, 크롤러, 스캐너 및 기타 표면 악의적 인 활동을 탐지합니다.

- Trojan Protection - 트로이 목마에 대한 액세스를 탐지합니다.

- 오류 숨기기 - 서버에서 보낸 오류 메시지를 가장합니다.

아파치 설치(Installation for Apache)

선결 요건(Prerequisites)

ModSecurity 2.x는 Apache 2.0.x 이상에서만 작동합니다.

ModSecurity 팀은 ModSecurity 버전 2.x가 모든 버전의 Apache 2.x 이상에서 작동 할 수 있도록 최선을 다하고 있습니다. 모든 버전 (2.2.x, 2.4.x 또는 2.6.x)에서 비 호환성을 발견하면 즉시 ModSecurity 팀에 알려주십시오.

mod_uniqueid

mod_unique_id설치 했는지 확인하십시오 . mod_unique_id는 Apache httpd와 함께 제공됩니다.

libapr과 libapr-util

libapr 및 libapr-util - http://apr.apache.org/

libpcre

libxml2

http://xmlsoft.org/downloads.html

liblua v5.1.x

이 라이브러리는 선택 사항이며 새로운 Lua 엔진 ( http://www.lua.org/download.html)을 사용하는 경우에만 필요합니다 .

- 참고 : ModSecurity에는 동적 라이브러리가 필요합니다. 소스 배포판에는 기본적으로 빌드되지 않으므로 바이너리 배포가 권장됩니다.

libcurl v7.15.1 이상

ModSecurity Log Collector (mlogc)를 사용하여 중앙 저장소에 감사 로그를 보내려면 curl 라이브러리가 필요합니다.

- 참고 : 많은 사람들이 SSL / TLS 지원을 위해 GnuTLS 라이브러리와 링크 된 libcurl에 문제가있었습니다. openssl 라이브러리는 libcurl의 SSL / TLS 지원에 사용하는 것이 좋습니다.

설치 방법

설치를 시작하기 전에 선호하는 설치 방법을 선택해야합니다. 먼저 ModSecurity의 최신 버전을 git (최상의 기능이지만 불안정 할 수도 있음)에서 직접 설치할지 또는 최신 안정 버전 (권장)을 사용할지 선택해야합니다. 안정적인 릴리스를 선택하면 바이너리에서 ModSecurity를 설치할 수 있습니다. 소스 코드에서 항상 컴파일 할 수 있습니다.

다음 몇 페이지는 한 가지 방법을 다른 방법보다 많이 선택했을 때의 이점에 대해 더 많은 정보를 제공합니다.

GitHub 액세스

최신 버전의 모듈에 액세스하려면 git 저장소에서 가져와야합니다. 마지막 안정 릴리스 이후 변경된 사항 목록은 웹 사이트 (및 파일 CHANGES)에서 정상적으로 사용할 수 있습니다. ModSecurity에 대한 git 저장소는 GitHub ( http://www.github.com )에서 호스팅합니다 . 이 주소 ( https://github.com/SpiderLabs/ModSecurity)를 사용하여 웹을 통해 직접 액세스하거나 볼 수 있습니다.

가장 최근의 TRUNK 소스 코드를 컴퓨터에 다운로드하려면 다음 명령을 실행해야합니다 :

git

$ git clone git : //github.com/SpiderLabs/ModSecurity.git $ git checkout remotes/trunk

v2.6.0 이상에서는 설치 프로세스가 변경되었습니다. 다음 단계를 따르십시오.

- 디렉토리에 cd -

$cd ModSecurity - autogen.sh 스크립트 실행 -

$./autogen.sh - configure 스크립트 실행 -

$./configure - make -

$make - make install을 실행하십시오 -

$make install - 새 mod_security2.so 파일을 적절한 Apache 모듈 디렉토리에 복사하십시오.

$cp /usr/local/modsecurity/lib/mod_security2.so /usr/local/apache/modules/

안정적인 릴리스 다운로드

안정 버전을 다운로드하려면 http://www.modsecurity.org/download/ 을 방문하십시오 . 때때로 이진 배포판을 사용할 수 있습니다. 그럴 경우 다운로드 페이지에 나열됩니다. 소스 코드 배포판을 다운로드하지 않은 경우.

설치 단계

- Apache httpd를 중지하십시오.

- ModSecurity 아카이브의 압축을 풉니 다.

- Build

UNIX (또는 UNIX와 유사한) 운영 체제와 Windows에서는 빌드가 다릅니다.

유닉스

configure 스크립트를 실행하여 Makefile을 생성하십시오. 일반적으로 옵션은 필요하지 않습니다.

./configure

더 많은 사용자 정의를 위해 옵션을 사용할 수 있습니다 (전체 목록은 ./configure --help 사용). 일반적으로 Apache httpd에 --with-apxs 옵션과 함께 설치되는 apxs 명령의 위치 만 지정하면됩니다.

./configure --with-apxs = / path / to / httpd-2.xy / bin / apxs

- 참고 : 다른 개발 용도를 디버깅하기위한 특정 구성 옵션이 있습니다. 이 옵션을 사용하면 성능에 큰 영향을 줄 수 있습니다. 이러한 옵션에는 --debug- * 옵션과 --enable-performance-measurements 옵션이 모두 포함됩니다.

컴파일 대상 :

make

선택 사항 :

make CFLAGS=-DMSC_TEST test

- 참고 :이 단계는 아직 약간 실험적입니다. 문제가있는 경우 빌드에서 전체 출력 및 오류를 지원 목록으로 보내주십시오. 가장 일반적인 문제는 필요한 헤더 및 / 또는 라이브러리를 찾지 못하는 것과 관련이 있습니다.

선택적으로 다음을 사용하여 ModSecurity Log Collector를 빌드하십시오.

make mlogc

선택적으로 mlogc를 설치하십시오. 배포판의 apache2 / mlogc-src 디렉토리에 포함 된 INSTALL 파일을 검토하십시오. 다음과 같이 ModSecurity 모듈을 설치하십시오.

make install

Windows (MS VC ++ 8)

Makefile.win을 편집하여 Apache 기본 및 라이브러리 경로를 구성하십시오. 다음으로 컴파일 nmake -f Makefile.win 하십시오. ModSecurity 모듈을 다음 과 같이 설치하십시오 nmake -f Makefile.win install . libxml2.dll 및 lua5.1.dll을 Apache bin 디렉토리로 복사하십시오. 또는 LoadFile을 사용하여 이러한 라이브러리를로드하려면 아래 단계를 수행하십시오.

- 참고 : 사용자는 README_WINDOWS.txt의 단계를 따라 ModSecurity tarball을 따라야합니다.

메인 아파치 httpd 설정 파일 (보통 httpd.conf)을 편집하십시오.

UNIX에서 (그리고 위에서 설명한 것처럼 DLL을 복사하지 않았다면) ModSecurity 전에 libxml2와 lua5.1을 다음과 같이로드해야합니다 :

LoadFile /usr/lib/libxml2.so LoadFile /usr/lib/liblua5.1.so

ModSecurity 모듈을 다음과 같이로드하십시오 :

LoadModule security2_module 모듈 / mod_security2.so

ModSecurity 구성

아파치 웹 서버 시작하기

이제 ModSecurity 2.x를 실행해야합니다.

- 참고 : 아파치를 직접 컴파일 한 경우 PCRE에 대해 ModSecurity를 컴파일 할 때 문제가 발생할 수 있습니다. 이는 Apache가 PCRE를 번들로 제공하지만이 라이브러리는 일반적으로 운영 체제에서 제공되기 때문입니다. 나는 대부분의 (모든) 벤더 패키지 아파치 배포판이 외부 PCRE 라이브러리를 사용하도록 구성되기를 기대하기 때문에 (그렇게해서는 안된다.)

- 당신은 번들 된 PCRE 라이브러리와 운영체제가 제공하는 것과 연결된 ModSecurity를 사용하여 아파치를 피하기를 원한다. 이를 수행하는 가장 쉬운 방법은 운영체제가 제공하는 PCRE 라이브러리에 대해 Apache를 컴파일하는 것입니다 (또는 PCRE 배포 사이트에서 다운로드 한 최신 PCRE 버전과 비교하여 컴파일 할 수 있습니다). --with-pcre 스위치를 사용하여 구성시이 작업을 수행 할 수 있습니다. Apache를 다시 컴파일 할 수있는 위치에 있지 않다면 ModSecurity를 성공적으로 컴파일하려면 번들로 제공된 PCRE 헤더 (Apache 소스 코드에서만 사용 가능)에 액세스해야하며 ModSecurity의 포함 경로를 변경해야합니다 (위의 7 단계에서와 같이) --with-pcre ModSecurity configure 옵션을 통해 그들을 가리 키도록).

- 아파치가 외부 PCRE 라이브러리를 사용하고 있다면, WITH_PCRE_STUDY가 정의 된 ModSecurity를 컴파일 할 수 있습니다. 그러면 정규 표현식 처리에서 약간의 성능 향상을 얻을 수 있습니다.

- gcc가 아닌 컴파일러는 현재 빌드 시스템이 gcc 컴파일러 주위에 설계되고 일부 컴파일러 / 링커 플래그가 다를 수 있으므로 즉시 실행하는 데 문제가있을 수 있습니다. gcc가 아닌 컴파일러를 사용하려면 사용자 정의 CFLAGS 및 CPPFLAGS 환경 변수를 내 보내서 문제를 해결할 수없는 경우 일부 수동 Makefile 수정이 필요할 수 있습니다.

- ModSecurity 1.x에서 업그레이드하는 경우 http://www.modsecurity.org/documentation/ModSecurity-Migration-Matrix.pdf 의 마이그레이션 매트릭스를 참조하십시오.

- ModSecurity 2.7.0부터 몇 가지 중요한 설정 옵션이 있습니다.

- --enable-pcre-jit - regex 성능을 향상시킬 수있는 pcre> = 8.20의 JIT 지원을 활성화합니다.

- --enable-lua-cache - 루아 스크립트 성능을 향상시킬 수있는 루아 vm 캐싱을 가능하게합니다. 차이점은 ModSecurity가 트랜잭션 당 둘 이상의 스크립트를 실행해야하는 경우에만 나타납니다.

- --enable-request-early - ModSecurity 2.6에서 1 단계가 2 단계 후크로 이동되었습니다.이 옵션을 사용하여 주위를 재생하려면이 옵션을 사용하십시오.

- --enable-htaccess-config - AllowOverride 옵션이 설정된 경우 .htaccess 파일에 follow 지시문을 사용할 수 있습니다.

- SecAction

- SecRule

- SecRuleRemoveByMsg

- SecRuleRemoveByTag

- SecRuleRemoveById

- SecRuleUpdateActionById

- SecRuleUpdateTargetById

- SecRuleUpdateTargetByTag

- SecRuleUpdateTargetByMsg

NGINX 설치

nginx 서버의 확장 성 모델은 동적으로로드 된 모듈을 포함하지 않으므로 ModSecurity는 주 서버의 소스 코드로 컴파일해야합니다. nginx는 여러 Unix 기반 플랫폼에서 (그리고 Windows에서도) 사용할 수 있기 때문에 현재 nginx 용 ModSecurity를 얻는 권장 방법은 지정된 환경에서 컴파일하는 것입니다.

NGINX에 수동으로 ModSecurity 모듈 설치

내장 된 ModSecurity 모듈을 가진 nginx 서버를 얻는 첫 번째 단계는 중간 API 집합을 가진 완전한 ModSecurity를 포함하는 독립형 라이브러리를 구축하는 것입니다 (이 계층은 IIS 버전, nginx 버전 및 ModSecurity의 서버리스 명령 행 버전에 대한 공통 기반입니다. ). 먼저 ModSecurity 빌드 환경을 준비한 후 아래의 설치 단계를 따르십시오. 독립형 ModSecurity는 https://www.modsecurity.org/download.html에 있습니다.

사전 설치 단계

GNU / Linux 플랫폼에서 독립 실행 형 모듈을 소스에서 빌드하려면 apache 및 prce 용 표준 및 개발 패키지를 설치해야합니다. 예 :

# RHEL/CentOS style install. You may also need systemd-devel on newer versionssudo yum install httpd-devel pcre pcre-devel libxml2-devel

# Debian style install apt-get install apache2-threaded-dev libxml2-dev

nginx에서 ModSecurity를 컴파일해야하는 이유에 대한 자세한 내용은이 패키지가 필요합니다 ( 문제 603 참조) .

설치 단계

1. - 독립형 모듈 컴파일 :

~ / mod_security $ ./configure --enable-standalone-module --disable-mlogc ~ / mod_security $ make

mod_security 폴더의 경로와 이름은 modsecurity.org 에서 tarball을 다운로드하는 버전과 버전에 따라 다릅니다 .

2. 일단 독립형 라이브러리가 성공적으로 빌드되면 nginx 빌드 자습서의 단계에 따라 nginx 서버를 빌드 할 수 있습니다.

~ / nginx-1.2.0 $ ./configure --add-module = .. / mod_security / nginx / modsecurity ~ / nginx-1.2.0 $ make ~ / nginx-1.2.0 $ sudo make install

마지막 명령은 로컬 컴퓨터에 서버 설치를 수행합니다.이 컴퓨터는 빌드 된 바이너리가 패키지되거나 대체 서버로 이동되어 사용자 정의되거나 생략 될 수 있습니다.

구성 단계

3. ModSecurity 구성 파일은 Nginx의 ModSecurity 확장 모듈에 정의 된 다음 지시문을 사용하여 nginx.conf 파일에 링크되어야합니다. 이것은 ModSecurity를 Nginx 요청 처리기로 구성합니다 (현재 요청 흐름은 request -> modsecurity handler -> backend입니다). 구성 파일은 다음과 유사하게 나타납니다.

위치 / {

ModSecurityEnabled on;

ModSecurityConfig modsecurity.conf;

# 프록시를 포함 할 경우에만 필요합니다.

proxy_pass http : // localhost : 8011;

proxy_read_timeout 180s;

}

modSecurity.conf 파일의 권장 샘플은 ModSecurity git 저장소 ( https://raw.githubusercontent.com/SpiderLabs/ModSecurity/master/modsecurity.conf-recommended ) 에서 찾을 수 있습니다 . 이 파일은 동일한 저장소 ( https://raw.githubusercontent.com/SpiderLabs/ModSecurity/master/unicode.mapping ) 에도있는 unicode.mapping 파일을 참조합니다 .

4. 다른 설정 파일 추가하기 (옵션) : 다중 설정 파일 (예 : OWASP CRS)을 사용하기를 원한다면 Nginx는 오직 하나의 'ModSecurityConfig'지시자만을 지원하기 때문에, 지정된 파일 내에서 'Include'지시어를 사용하기 만하면됩니다 에서 'ModSecurityConfig'. 이 지침은 APR에 의해 제공되며이 안내서에 문서화되어 있지는 않지만 사용하기에 충분히 간단합니다. modsecurity.conf의 맨 아래에 다음을 추가하면 test.conf라는 동일한 디렉토리의 파일이 포함됩니다.

Include test.conf

include 지시문은 와일드 카드 문자 (*)와 전체 경로도 지원합니다. CRS가 다운로드되어이 경로에 설치되었다고 가정하면 다음과 같은 것을 쉽게 추가 할 수 있습니다.

Include /opt/owasp-modsecurity-crs/modsecurity_crs_10_setup.conf Include /opt/owasp-modsecurity-crs/rules/*.conf

참고 : 버전 2.7.2 이전에는 Nginx가 ModSecurityPass 지시문을 사용하여 프록시 연결을 제어했지만, 이는 앞서 언급 한 버전을 위해 제거되었습니다. ModSecurity 2.7.1 또는 이전 버전을 실행중인 경우 구성이 다음과 비슷해야합니다.

location / {

ModSecurityEnabled on;

ModSecurityConfig modsecurity.conf;

ModSecurityPass @ backend;

}

location @backend {

proxy_pass http : // localhost : 8011;

proxy_read_timeout 180s;

}

이 방법을 통해 배포 할 때 Nginx가 프록 싱하고있는 올바른 백엔드 웹 응용 프로그램을 가리 키도록 @backend 정의를 수정해야합니다. 다시, ModSecurity 2.7.2부터 ModSecurityPass 옵션이 제거되었습니다.

Microsoft IIS 용 설치

ModSecurity를 설치하기 전에 Visual Studio 2013 런타임 (vcredist)이 설치되어 있는지 확인하십시오. Vcredist는 http://www.visualstudio.com/downloads/download-visual-studio-vs에서 다운로드 할 수 있습니다 (두 가지 버전 32 및 64b가 있음).

ModSecurity의 IIS 구성 요소 소스 코드가 완전히 게시되고 이진 빌드 프로세스가 설명됩니다 (README_WINDOWS.TXT 참조). 빠른 설치를 위해서는 ModSecurity 프로젝트의 SourceForge 파일 저장소에서 제공되는 표준 MSI 설치 프로그램을 사용하거나 바이너리 패키지를 사용하고 수동 설치 단계를 따르는 것이 좋습니다.

설치 오류나 경고 메시지는 응용 프로그램 이벤트 로그의 'ModSecurityIIS Installer'원본에 기록됩니다.

OWASP CRS는 선택한 폴더의 시스템 드라이브에도 설치됩니다. 이 파일은 web.config 파일의 system.webServer 섹션에 다음 줄을 추가하여 모든 웹 사이트에 포함시킬 수 있습니다.

<ModSecurity enabled = "true"configFile = "c : \ path \ to \ owasp_crs \ modsecurity_iis.conf"/>

(상대 경로도 그에 따라 사용할 수 있음)

IIS에서 ModSecurity 모듈 설치 수동 설치 및 문제 해결

구성(Configuration)

- 설치 후 모듈은 기본적으로 모든 웹 사이트에서 실행됩니다. 웹 사이트에서 제거하려면 web.config에 추가하십시오.

<modules>

<remove name="ModSecurityIIS" />

</ modules>- 웹 사이트에서 모듈을 구성하려면 web.config에 추가하십시오.

<? xml version = "1.0"encoding = "UTF-8"?>

<configuration>

<system.webServer>

<ModSecurity enabled = "true"configFile = "c : \ inetpub \ wwwroot \ xss.conf"/>

</system.webserver>

</ configuration>- 여기서 configFile은 표준 ModSecurity 구성 파일입니다.

- 모듈의 이벤트가 "응용 프로그램"Windows 로그에 표시됩니다.

일반적인 문제

- 설치 후 보호 된 웹 사이트가 HTTP 503 오류로 응답하고 이벤트 ID 2280이 응용 프로그램 이벤트 로그에 계속 기록되는 경우 :

Log Name: Application Source: Microsoft-Windows-IIS-W3SVC-WP Event ID: 2280 Task Category: None Level: Error Keywords: Classic User: N/A Description: The Module DLL C : \ Windows \ system32 \ inetsrv \ modsecurityiis.dll을로드하지 못했습니다. 데이터가 오류입니다.

대부분 설치 프로세스가 실패했고 ModSecurityIIS.dll 모듈에 의존하는 하나 이상의 라이브러리가 누락되었다는 것을 의미합니다. 전제 조건 W 모듈 파일의 설치를] 복하여 문제점을 수정해야합니다. 종속성 워커 도구 :

누락 된 라이브러리 또는로드 할 수없는 라이브러리를 파악하는 데 사용할 수 있습니다.

구성 지시어

다음 섹션에서는 모든 ModSecurity 지시어에 대해 간략히 설명합니다. ModSecurity 지시어의 대부분은 VirtualHost, Location, LocationMatch, Directory 등과 같은 다양한 Apache Scope 지시문에서 사용할 수 있습니다. 그러나 주 구성 파일에서만 한 번만 사용할 수있는 다른 것들이 있습니다. 이 정보는 아래 범위 섹션에 명시되어 있습니다. 주어진 지시어를 사용하는 첫 번째 버전은 아래의 버전 섹션에 나와 있습니다.

이러한 규칙은 핵심 규칙 파일과 함께 httpd.conf 파일 외부의 파일에 포함되어야하며 Apache "Include"지시문을 사용하여 호출해야합니다. 이렇게하면 규칙을 쉽게 업데이트 / 마이그레이션 할 수 있습니다. 핵심 규칙과 함께 사용할 사용자 지정 규칙을 직접 만드는 경우 - modsecurity_crs_15_customrules.conf라는 파일을 만들어 핵심 규칙 파일과 동일한 디렉터리에 배치해야합니다. 이 파일 이름을 사용하면 사용자 정의 규칙이 표준 ModSecurity 코어 규칙 구성 파일 다음에 있지만 다른 핵심 규칙보다 먼저 호출됩니다. 이렇게하면 특정 "허용"규칙을 구현하거나 핵심 규칙이 사이트에 적용될 때 오 탐지 (false positive)를 수정해야하는 경우 유용 할 수있는 규칙을 먼저 평가할 수 있습니다.

- 참고 : 핵심 규칙 파일 자체는 편집하지 말고 모든 변경 사항 (예 : SecRuleRemoveByID, 등)을 사용자 지정 규칙 파일에 저장하는 것이 좋습니다. 새로운 코어 규칙이 릴리스 될 때 쉽게 업그레이드 할 수 있습니다.

SecAction

설명 : 첫 번째이자 유일한 매개 변수로 수신 한 작업 목록을 무조건 처리합니다. 매개 변수의 구문은의 세 번째 매개 변수의 구문과 동일합니다 SecRule.

Syntax:: SecAction "action1,action2,action3,...“

Scope: Any

Version: 2.0.0

이 지시어는 일반적으로 initcol 액션을 사용하여 변수를 설정하고 지속적 컬렉션을 초기화하는 데 사용됩니다. 예 :

SecAction nolog,phase:1,initcol:RESOURCE=%{REQUEST_FILENAME}SecArgumentSeparator

설명 : application / x-www-form-urlencoded 콘텐츠의 구분자로 사용할 문자를 지정합니다.

Syntax: SecArgumentSeparator character

기본값 : &

범위 : 기본 (<2.7.0), 모두 (2.7.0)

버전 : 2.0.0

이 지시문은 백엔드 웹 응용 프로그램이 비표준 인수 구분 기호를 사용하는 경우 필요합니다. 세미콜론 분리 기호를 사용하기 위해 응용 프로그램을 작성하는 경우는 드뭅니다. 작업중인 응용 프로그램에 다른 구분 기호가 필요하다는 것을 확인하지 않는 한 기본 설정을 변경하지 마십시오. 이 지시어가 각 웹 어플리케이션에 대해 적절하게 설정되지 않으면, ModSecurity는 인수를 적절하게 구문 분석 할 수 없으며 규칙 일치의 효율성이 현저히 떨어집니다.

SecAuditEngine

설명 : 감사 로깅 엔진을 구성합니다.

Syntax: SecAuditEngine RelevantOnly

기본값 : 꺼짐

범위 : 모든

버전 : 2.0.0

SecAuditEngine 지정 문은 전체 트랜잭션을 기록하는 감사 엔진을 구성하는 데 사용됩니다. ModSecurity는 현재 모든 트랜잭션이 아닌 대부분의 로그를 기록 할 수 있습니다. 오류 (예 : 400 및 404 트랜잭션)와 관련된 트랜잭션은 ModSecurity가 지원하지 않는 다른 실행 경로를 사용합니다.

감사 로그 엔진에 사용할 수있는 값은 다음과 같습니다.

- 켜기 : 모든 트랜잭션 로그

- 꺼짐 : 트랜잭션을 기록하지 않습니다.

- RelevantOnly : 경고 또는 오류를 유발 한 로그 트랜잭션 또는 관련성이 있다고 간주되는 상태 코드가있는 트랜잭션 (SecAuditLogRelevantStatus 지시어에 의해 결정됨)

- 주 : 트랜잭션 로그 단위로 (예 : 일부 트랜잭션 데이터에 대한 응답으로) 감사 로그 엔진 구성을 변경해야하는 경우 ctl 조치를 사용하십시오.

다음 예제에서는 SecAuditEngine이 사용되는 방법을 보여줍니다.

SecAuditEngine RelevantOnly SecAuditLog는 / audit / audit.log를 기록합니다. SecAuditLogParts ABCFHZ SecAuditLogType 동시 SecAuditLogStorageDir 로그 / 감사 SecAuditLogRelevantStatus ^ (?: 5 | 4 (?! 04))

SecAuditLog

설명 : 기본 감사 로그 파일 (직렬 로깅 형식) 또는 동시 로깅 색인 파일 (동시 로깅 형식)에 대한 경로를 정의합니다. mlogc (병행 로깅에서만 가능)와 함께 사용하는 경우이 지시문은 mlogc 위치와 명령 행을 정의합니다.

Syntax: SecAuditLog /path/to/audit.log

범위 : 모든 버전 : 2.0.0

이 파일은 직렬 감사 로깅 형식을 사용하는 경우 감사 로그 항목을 저장하는 데 사용됩니다. 동시 감사 로깅 형식을 사용하는 경우이 파일은 색인으로 사용되며 작성된 모든 감사 로그 파일의 레코드를 포함합니다. 동시 감사 로깅을 사용하여 감사 로그 데이터를 원격 서버로 보내려면 다음과 같이 ModSecurity Log Collector (mlogc)를 배포해야합니다.

SecAuditLog "/ path / to / mlogc /path/to/mlogc.conf"

- 주 :이 감사 로그 파일은 일반적으로 서버가 여전히 루트로 실행 중일 때 시작시 열립니다. 루트가 아닌 사용자가이 파일이나 디렉토리에 대한 쓰기 권한을 가질 수 없도록해야합니다.

SecAuditLog2

설명 : 동시 로깅이 사용 가능할 때 2 차 감사 로그 색인 파일에 대한 경로를 정의합니다. 자세한 내용은 SecAuditLog를 참조하십시오.

Syntax: SecAuditLog2 /path/to/audit.log

범위 : 모든

버전 : 2.1.2

SecAuditLog2의 목적은 두 개의 원격 서버에 대한 로깅을 가능하게하는 것입니다.이 작업은 일반적으로 mlogc 도구의 두 인스턴스를 각각 다른 구성으로 실행하여 수행됩니다 (또한 인스턴스 중 하나에 파일을 삭제하지 않도록 지시해야합니다 제출). 이 지시문은 SecAuditLog가 이전에 구성되었고 동시 로깅 형식이 사용되는 경우에만 사용할 수 있습니다.

SecAuditLogDirMode

설명 : 8 진 모드 값을 매개 변수 (chmod에서 사용됨)를 사용하여 동시 감사 로그에 대해 작성된 모든 디렉토리의 모드 (권한)를 구성합니다.

Syntax: SecAuditLogDirMode octal_mode|"default"

기본값 : 0600

범위 : 모든

버전 : 2.5.10

새 감사 로그 디렉토리 (0600)의 기본 모드는 소유자 (일반적으로 Apache가 실행되는 계정 (예 : apache))에 대한 읽기 / 쓰기 권한 만 부여합니다. 다른 계정에서 액세스해야하는 경우 (예 : mpm-itk 사용)이 지시문을 사용하여 추가 읽기 및 쓰기 권한을 부여 할 수 있습니다. 잠재적으로 중요한 데이터가 권한이없는 사용자에게 노출되지 않도록하려면이 지정 문을주의해서 사용해야합니다. 값을 매개 변수로 사용하면 구성이 기본 설정으로 되돌아갑니다. 이 기능은 8 진 파일 모드를 지원하지 않는 운영 체제에서는 사용할 수 없습니다.

예:

SecAuditLogDirMode 02750

- 주 : 프로세스 umask는이 지정 문을 사용하여 설정된 모드보다 더 제한적인 경우 여전히 모드를 제한 할 수 있습니다.

SecAuditLogFormat

설명 : AuditLog의 출력 형식을 선택하십시오. 형식은 기본 AuditLogs 형식 또는 JSON 일 수 있습니다.

Syntax: SecAuditLogFormat JSON|Native

기본값 : 기본

범위 : 모든

버전 : 2.9.1

- 참고 : JSON 형식은 ModSecurity가 YAJL 라이브러리를 통해 JSON을 지원하도록 컴파일 된 경우에만 사용할 수 있습니다. 컴파일하는 동안 yajl-dev 패키지 (또는 이와 유사한 패키지)가 시스템의 일부 여야합니다. configure 스크립트는 YAJL 지원이 활성화되었는지 여부를 알려줍니다.

SecAuditLogFileMode

설명 : 8 진 모드 (chmod에서 사용됨)를 사용하여 동시 감사 로그 용으로 작성된 파일의 모드 (권한)를 구성합니다. 생성 된 감사 로그 디렉토리의 모드를 제어하려면 SecAuditLogDirMode를 참조하십시오.

Syntax: SecAuditLogFileMode octal_mode|"default"

기본값 : 0600

범위 : 모든

버전 : 2.5.10

사용 예 : SecAuditLogFileMode 00640

이 기능은 8 진 파일 모드를 지원하지 않는 운영 체제에서는 사용할 수 없습니다. 기본 모드 (0600)는 파일을 쓰는 계정에만 읽기 / 쓰기 권한을 부여합니다. 다른 계정에서 액세스해야하는 경우 (mpm-itk를 사용하는 것이 좋습니다)이 지시문이 필요할 수 있습니다. 그러나 잠재적으로 중요한 데이터가 권한이없는 사용자에게 노출되지 않도록하려면이 지정 문을주의해서 사용하십시오. "default"값을 사용하면 기본 설정으로 되돌아갑니다.

- 주 : 프로세스 umask는이 지정 문을 사용하여 설정된 모드보다 더 제한적인 경우 여전히 모드를 제한 할 수 있습니다.

SecAuditLogParts

설명 : 감사 로그에 기록 할 각 트랜잭션의 부분을 정의합니다. 각 부분에는 하나의 문자가 할당됩니다. 편지가 목록에 나타나면 해당 부분이 녹음됩니다. 모든 부품 목록은 아래를 참조하십시오.

Syntax: SecAuditLogParts PARTLETTERS

사용 예 : SecAuditLogParts ABCFHZ

범위 : 모든 버전 : 2.0.0

기본값 : ABCFHZ 참고

감사 로그 형식의 형식은 감사 로그 데이터 형식 문서에 자세히 설명되어 있습니다.

사용 가능한 감사 로그 부분 :

- A : 감사 로그 헤더 (필수).

- B : 헤더를 요청하십시오.

- C : 요청 본문 (요청 본문이 존재하고 ModSecurity가이를 가로 채기 위해 구성되어있는 경우에만 존재 함)이 경우 SecRequestBodyAccess를 on으로 설정해야합니다.

- D : 중간 응답 헤더 용으로 예약 됨. 아직 구현되지 않았습니다.

- E : 중개자 응답 본문 (ModSecurity가 응답 본문을 가로 채기 위해 구성되고 감사 로그 엔진이이를 기록하도록 구성된 경우에만 표시됨) 응답 본문 차단은 SecResponseBodyAccess를 사용하도록 설정해야합니다. 중간 응답 본문은 ModSecurity가 중간 응답 본문을 가로 채지 않는 한 실제 응답 본문과 동일합니다.이 경우 실제 응답 본문에 오류 메시지 (Apache 기본 오류 메시지 또는 ErrorDocument 페이지)가 포함됩니다.

- F : 최종 응답 헤더 (날짜 및 서버 헤더 제외, 컨텐츠 전달의 후반부에 항상 Apache에 추가됨).

- G : 실제 응답 본문에 예약되어 있습니다. 아직 구현되지 않았습니다.

- H : 감사 로그 트레일러.

- I :이 부분은 부분 C를 대체합니다. 다중 부분 / 양식 데이터 인코딩이 사용되는 경우를 제외하고는 모든 경우에 C와 동일한 데이터를 로깅합니다. 이 경우 매개 변수에 대한 정보는 포함하고 파일에 대한 정보는 포함하지 않는 가짜 응용 프로그램 / x-www-form-urlencoded 본문을 기록합니다. 감사 로그에 (대개 큰) 파일을 저장하지 않으려면이 방법이 유용합니다.

- J :이 부분은 멀티 파트 / 폼 데이터 인코딩을 사용하여 업로드 된 파일에 대한 정보를 포함합니다.

- K :이 부분은 매치 된 순서로 (매 줄마다) 일치하는 모든 규칙의 전체 목록을 포함합니다. 규칙은 완전하며 따라서 상속 된 조치 및 기본 운영자를 보여줍니다. v2.5.0부터 지원됩니다.

- Z : 최종 경계, 항목의 끝을 나타냅니다 (필수).

SecAuditLogRelevantStatus

설명 : 감사 로깅의 목적에 적합한 응답 상태 코드를 구성합니다.

Syntax: SecAuditLogRelevantStatus REGEX

사용 예 : SecAuditLogRelevantStatus "^(?:5|4(?!04))"

범위 : 모든

버전 : 2.0.0

종속성 / 메모 : SecAuditEngine을 RelevantOnly로 설정해야합니다. 또한 기본적으로 감사 로그 작업이 규칙에 존재하므로 엔진이 'SecAuditLogRelevantStatus'를 무시하고 상태와 상관없이 규칙 일치를 감사 로그에 보냅니다. 규칙에 noauditlog를 수동으로 지정하거나 SecDefaultAction에 설정해야합니다.

이 지정 문의 주된 목적은 제공된 정규 표현식과 일치하는 상태 코드가있는 트랜잭션에 대해서만 감사 로깅을 구성 할 수있게하는 것입니다. 제공된 예제는 404를 제외한 모든 5xx 및 4xx 레벨 상태 코드를 기록합니다. 5 단계에서 규칙을 적용해도 동일한 효과를 얻을 수 있지만 SecAuditLogRelevantStatus는 SecRuleEngine이 비활성화 된 경우에도 계속 작동하기 때문에 더 나은 경우가 있습니다.

SecAuditLogStorageDir

설명 : 동시 감사 로그 항목이 저장 될 디렉토리를 구성합니다.

구문 :SecAuditLogStorageDir /path/to/storage/dir

사용 예 : SecAuditLogStorageDir /usr/local/apache/logs/audit

범위 : 모든

버전 : 2.0.0

이 지정 문은 동시 감사 로깅을 사용할 경우에만 필요합니다. 디렉토리는 이미 존재해야하며 웹 서버 사용자가 쓸 수 있어야합니다. 감사 로그 항목은 Apache가 비 루트 계정으로 전환 한 후 런타임에 작성됩니다. 모든 로깅 메커니즘과 마찬가지로, 충분한 디스크 공간이 있고 주 시스템 파티션에없는 파일 시스템 위치를 지정해야합니다.

SecAuditLogType

설명 : 사용할 감사 로깅 메커니즘의 유형을 구성합니다.

Syntax: SecAuditLogType Serial|Concurrent|HTTPS

사용 예 : SecAuditLogType Serial

범위 : 모든

버전 : 2.0.0

가능한 값은 다음과 같습니다.

- 일련 : 감사 로그 항목은 SecAuditLog에 의해 지정된 단일 파일에 저장됩니다. 이것은 일상적인 사용에 편리하지만 한 번에 하나의 감사 로그 항목 만 파일에 기록 될 수 있기 때문에 서버 속도가 느려질 수 있습니다.

- 동시 : 트랜잭션 당 하나의 파일이 감사 로깅에 사용됩니다. 이 접근법은 과도한 로깅이 필요할 때 (여러 트랜잭션을 동시에 기록 할 수있는 경우) 확장 성이 뛰어납니다. 원격 로깅을 사용해야하는 경우에도 유일한 선택입니다.

- HTTPS :이 기능은 libModSecurity 및 현재 테스트 단계에서만 사용할 수 있습니다. 보유하고있는 요청 금액에 따라 적절할 수 있습니다. 파일의 경로 대신 엔드 포인트의 URL을 사용하십시오.

- 주 : HTTPS 감사 로그 유형은 현재 libModSecurity에서만 지원됩니다.

SecCache 변환

설명 : 변환 캐싱을 제어하므로 복잡한 규칙 집합 처리 속도가 빨라질 수 있습니다. 캐싱은 기본적으로 2.5.6부터 시작하여 더 이상 사용되지 않으며 실험실로 다운 그레이드됩니다.

Syntax: SecCacheTransformations On|Off [options]

사용 예 : SecCacheTransformations On "minlen:64,maxlen:0"

범위 : 모든

버전 : 2.5.0; 2.5.6에서 더 이상 사용되지 않습니다.

libModSecurity에서 지원됨 : 아니오 (더 이상 사용되지 않음)

첫 번째 지시문 매개 변수는 다음 중 하나 일 수 있습니다.

- 켜기 : 변환을 (트랜잭션 당, 단계별로) 캐시하면 동일한 변환을 한 번만 수행 할 수 있습니다.

- 꺼짐 : 변환을 캐시하지 않고 필요할 때마다 모든 변환을 수행합니다.

다음 옵션을 사용할 수 있습니다 (여러 옵션을 쉼표로 구분해야 함).

- incremental : on | off :이 옵션을 켜면 최종 변환 대신 모든 변환이 캐시됩니다. 기본값은 off입니다.

- maxitems : N : N 개 이상의 변환을 캐시 할 수 없습니다. 이 숫자에 도달하면 캐시가 비활성화됩니다. 0 값은 무제한으로 해석됩니다. 이 옵션은 많은 수의 변수가있는 양식의 캐싱을 제한하는 데 유용 할 수 있습니다. 기본값은 512입니다.

- minlen : N : 변수의 길이가 N 바이트보다 작 으면 변환을 캐시하지 않습니다. 기본 설정은 32입니다.

- maxlen : N : 변수의 길이가 N 바이트보다 크면 변환을 캐시하지 않습니다. 0 값은 무제한으로 해석됩니다. 기본 설정은 1024입니다.

SecChrootDir

설명 : 웹 서버 프로세스를 감옥에 보낼 디렉토리 경로를 구성합니다.

Syntax: SecChrootDir /path/to/chroot/dir

사용 예 : SecChrootDir /chroot

범위 : Main

버전 : 2.0.0-2.9.x

libModSecurity : TBI 에서 지원됨

Windows 빌드에서는이 기능을 사용할 수 없습니다. ModSecurity가 제공하는 내부 chroot 기능은 간단한 설정에 유용합니다. 간단한 설정의 한 가지 예는 Apache가 정적 파일 만 제공하거나 내장 모듈을 사용하여 응용 프로그램을 실행하는 것입니다. 보다 복잡한 설정으로 인해 발생할 수있는 몇 가지 문제 :

- DNS 조회가 작동하지 않습니다 (이 기능은 chroot가 발생한 후 필요에 따라로드되는 공유 라이브러리가 필요하기 때문입니다).

- 감옥 밖에서 sendmail과 sendmail을 사용하기를 원하기 때문에 PHP에서 전자 메일을 보낼 수 없습니다.

- 경우에 따라 Apache를 구성에서 분리하면 재시작 및 정상적인 재로드가 더 이상 작동하지 않습니다.

SecChrootDir을 사용하는 가장 좋은 방법은 다음과 같습니다.

- 기본 jail 디렉토리가되도록 / chroot를 생성하십시오.

- 감옥에 / chroot / opt / apache를 생성하십시오.

- / opt / apache에서 / chroot / opt / apache로 심볼릭 링크를 만듭니다.

- 이제 / chroot / opt / apache에 아파치를 설치하십시오.

내부 chroot 기능은 100 % 신뢰할 수 없다는 것을 알고 있어야합니다. Apache 웹 서버에 사용할 수있는 많은 수의 기본 및 타사 모듈로 인해 내부 chroot가 모든 모듈에서 안정적으로 작동하는지 확인할 수 없습니다. Apache 내에서 작업하는 모듈은 감옥에서 탈출하기 쉬운 일을 할 수 있습니다. 특히, 모듈 초기화 단계 (mod_fastcgi, mod_fcgid, mod_cgid와 같은)에서 fork하는 모듈을 사용한다면, 각 Apache 프로세스를 검사하고 현재 작업 디렉토리, 프로세스 루트 및 파일을 엽니 다. 당신의 선택권이 무엇인지 생각하고 자신의 결정을 내리십시오.

- 참고 : VirtualHosts에서는이 지시어를 사용할 수 없습니다. 활성화 된 경우 기본 modsecurity.conf와 같은 전역 서버 전체 구성 파일에 배치해야합니다.

SecCollectionTimeout

설명 : 콜렉션 시간 초과를 지정합니다. 기본값은 3600 초입니다.

Syntax: SecCollectionTimeout seconds

기본값 : 3600

범위 : 모든

버전 : 2.6.3

libModSecurity에서 지원됨 : 예

SecComponentSignature

설명 : 구성 요소 서명을 ModSecurity 서명에 추가합니다.

Syntax: SecComponentSignature "COMPONENT_NAME/X.Y.Z (COMMENT)"

사용 예 :SecComponentSignature "core ruleset/2.1.3"

범위 : Main

버전 : 2.5.0

libModSecurity에서 지원됨 : 예

이 지시문은 중요한 규칙 집합의 존재를 알리는 데 사용해야합니다. 전체 서명이 트랜잭션 감사 로그에 기록됩니다.

SecConnEngine

설명 : 연결 엔진을 구성합니다. 이 지시문은 지시문 (SecConnReadStateLimit 및 SecConnWriteStateLimit)에 영향을줍니다.

Syntax: SecConnEngine On|Off|DetectionOnly

사용 예 : SecConnEngine On

범위 : 모든

버전 : 2.8.0-2.9.x

libModSecurity : TBI 에서 지원됨

가능한 값은 다음과 같습니다 (SecRuleEngine과 동일).

- On : 프로세스 SecConn [읽기 | 쓰기] StateLimit.

- Off : 지시어를 무시합니다. SecConn [읽기 | 쓰기] StateLimit

- DetectionOnly : 프로세스 SecConn [읽기 | 쓰기] StateLimit 정의를 자세한 모드로 실행하지만 아무런 파괴 작업도 수행하지 않습니다.

SecContentInjection

설명 : append 및 prepend 작업을 사용하여 콘텐츠 주입을 활성화합니다.

Syntax: SecContentInjection On|Off

사용 예 : SecContentInjection On

범위 : 모든

버전 : 2.5.0-2.9.x

libModSecurity : TBI 에서 지원됨

이 지시문은 규칙이 원하는 것과 상관없이 콘텐츠 삽입을 쉽게 제어 할 수있는 방법을 제공합니다. 컨텐츠 삽입을 사용하기 위해 응답 바디 버퍼링을 사용할 필요는 없습니다.

- 참고 : @rsub + STREAM_ 변수를 사용하여 실제 트랜잭션 데이터를 조작하려면이 지정 문을 사용 가능하게 설정해야합니다.

SecCookieFormat

설명 : 현재 구성 컨텍스트에서 사용할 쿠키 형식을 선택합니다.

Syntax: SecCookieFormat 0|1

사용 예 : SecCookieFormat 0

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

가능한 값은 다음과 같습니다.

- 0 : 버전 0 (Netscape) 쿠키를 사용하십시오. 이것은 대부분의 응용 프로그램에서 사용하는 것입니다. 이것이 기본값입니다.

- 1 : 버전 1 쿠키를 사용하십시오.

SecCookieV0 분리 자

설명 : 쿠키 v0 컨텐츠의 구분 기호로 사용할 문자를 지정합니다.

Syntax: SecCookieV0Separator character

범위 : 모든

버전 : 2.7.0-2.9.x

libModSecurity : TBI 에서 지원됨

SecDataDir

설명 : 영구 데이터 (예 : IP 주소 데이터, 세션 데이터 등)가 저장되는 경로입니다.

Syntax: SecDataDir /path/to/dir

사용 예 : SecDataDir /usr/local/apache/logs/data

범위 : Main

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

이 지시문은 initcol, setsid 및 setuid를 사용하기 전에 제공해야합니다. 지시어가 가리키는 디렉토리는 웹 서버 사용자가 쓸 수 있어야합니다.

- 참고 : VirtualHosts에서는이 지시어를 사용할 수 없습니다. 활성화 된 경우 기본 modsecurity.conf와 같은 전역 서버 전체 구성 파일에 배치해야합니다.

SecDebugLog

설명 : ModSecurity 디버그 로그 파일의 경로입니다.

Syntax: SecDebugLog /path/to/modsec-debug.log

사용 예 : SecDebugLog /usr/local/apache/logs/modsec-debug.log

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

SecDebugLogLevel

설명 : 디버그 로그 데이터의 상세 정보를 구성합니다.

구문 :SecDebugLogLevel 0|1|2|3|4|5|6|7|8|9

사용 예 : SecDebugLogLevel 4

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

레벨 1-3의 메시지는 항상 Apache 오류 로그에 복사됩니다. 따라서 성능에 매우 관심이 있다면 항상 프로덕션의 기본 로깅 수준으로 수준 0을 사용할 수 있습니다. 그렇다고해서 가장 좋은 값은 3입니다. 생산량이 많으면 성능에 좋지 않은 영향을주기 때문에 생산량이 높을수록 권장하지 않습니다.

디버그 로그 수준에 사용할 수있는 값은 다음과 같습니다.

- 0 : 로깅 없음

- 1 : 오류 (차단 된 요청) 만

- 2 : 경고

- 3 : 고지

- 4 : 트랜잭션 처리 방법에 대한 세부 정보

- 5 : 위와 같지만 처리되는 각 정보에 대한 정보 포함

- 9 : 매우 자세한 디버깅 정보를 포함하여 모든 것을 기록하십시오.

SecDefaultAction

설명 : 동일한 구성 컨텍스트의 규칙에 상속 될 기본 동작 목록을 정의합니다.

Syntax: SecDefaultAction "action1,action2,action3“

사용 예 : SecDefaultAction "phase:2,log,auditlog,deny,status:403,tag:'SLA 24/7'“

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

기본값 : 단계 : 2, 로그, 감사 로그, 통과

SecDefaultAction동일한 구성 컨텍스트 의 이전 지정 문 다음에 오는 모든 규칙 은 더 구체적인 조치가 사용되지 않는 한 해당 설정을 상속합니다. 모든 SecDefaultAction지시문은 파괴적인 작업과 처리 단계를 지정해야하며 메타 데이터 작업을 포함 할 수 없습니다.

- 경고 :

SecDefaultAction구성 컨텍스트간에 상속되지 않습니다. (이것이 문제가 될 수있는 이유의 예를 보려면 다음 ModSecurity 블로그 항목 http://blog.spiderlabs.com/2008/07/three-modsecurity-rule-language-annoyances.html을 읽으십시오 .)

SecDisableBackendCompression

설명 : 프론트 엔드 압축을 사용 가능하게 유지하면서 백엔드 압축을 사용 불가능하게합니다.

Syntax: SecDisableBackendCompression On|Off

범위 : 모든

버전 : 2.6.0-2.9.x

libModSecurity : TBI 에서 지원됨

기본값 : 꺼짐

이 지시문은 백엔드 서버가 응답 압축을 지원하지만 응답 본문을 검사하려는 경우 역방향 프록시 모드에서 필요합니다. 백엔드 압축을 사용하지 않으면 ModSecurity는 압축 된 내용 만 볼 수 있습니다. ModSecurity는 응답 압축이 수행되기 전에 검사를 수행하기 때문에 임베디드 모드에서는이 지시어가 필요하지 않습니다.

SecHashEngine

설명 : 해시 엔진을 구성합니다.

Syntax: SecHashEngine On|Off

사용 예 : SecHashEngine On

범위 : 모두

버전 : 2.7.1-2.9.x

libModSecurity : TBI 에서 지원됨

기본값 : 꺼짐

가능한 값은 다음과 같습니다.

- 켜기 : 해시 엔진이 요청 / 응답 데이터를 처리 할 수 있습니다.

- 꺼짐 : 해시 엔진이 데이터를 처리하지 않습니다.

- 참고 : 사용자는 스트림 출력 변수 및 내용 삽입을 활성화해야합니다.

SecHashKey

설명 : HMAC에서 사용할 키를 정의하십시오.

Syntax: SecHashKey rand|TEXT KeyOnly|SessionID|RemoteIP

사용 예 : SecHashKey "this_is_my_key" KeyOnly

범위 : 모두

버전 : 2.7.1-2.9.x

libModSecurity : TBI 에서 지원됨

ModSecurity 해시 엔진은 지정된 경우 사용자의 세션 ID 또는 원격 IP를 MAC 조작 전에 키에 추가합니다. 첫 번째 매개 변수가 "rand"이면 임의의 키가 생성되어 엔진에서 사용됩니다.

SecHashParam

설명 : MAC 해시를 수신 할 매개 변수 이름을 정의하십시오.

Syntax: SecHashParam TEXT

사용 예 : SecHashParam "hmac"

범위 : 모두

버전 : 2.7.1-2.9.x

libModSecurity : TBI 에서 지원됨

ModSecurity 해시 엔진은 MAC 해시가 포함 된 보호 된 HTML 요소에 새 매개 변수를 추가합니다.

SecHashMethodRx

설명 : 해시 엔진이 정규 표현식을 기반으로 서명해야하는 HTML 데이터의 종류를 구성합니다.

Syntax: SecHashMethodRx TYPE REGEX

사용 예 :SecHashMethodRx HashHref "product_info|list_product"

범위 : 모든

버전 : 2.7.1-2.9.x

libModSecurity : TBI 에서 지원됨

HTTP 리디렉션 코드가 전송 될 때 HREF, FRAME, IFRAME 및 FORM ACTION html 요소와 응답 위치 헤더를 보호하기위한 초기 지원이 가능합니다.

TYPE에 가능한 값은 다음과 같습니다.

- HashHref : href = html 요소에 서명하는 데 사용됩니다.

- HashFormAction : form action = html 요소에 서명하는 데 사용됩니다.

- HashIframeSrc : iframe src = html 요소에 서명하는 데 사용됩니다.

- HashframeSrc : 프레임 src = html 요소에 서명하는 데 사용됩니다.

- HashLocation : 위치 응답 헤더에 서명하는 데 사용됩니다.

- 참고 :이 지시문은 요소에 서명하는 데 사용되지만 사용자는 @validateHash 연산자를 사용하여 데이터 무결성을 적용해야합니다.

SecHashMethodPm

설명 : 해시 엔진이 문자열 검색 알고리즘을 기반으로 서명해야하는 HTML 데이터의 종류를 구성합니다.

Syntax: SecHashMethodPm TYPE "string1 string2 string3..."

사용 예 :SecHashMethodPm HashHref "product_info list_product"

범위 : 모든

버전 : 2.7.1-2.9.x

libModSecurity : TBI 에서 지원됨

HTTP 리디렉션 코드가 전송 될 때 HREF, FRAME, IFRAME 및 FORM ACTION html 요소와 응답 위치 헤더를 보호하기위한 초기 지원이 가능합니다.

TYPE에 가능한 값은 다음과 같습니다.

- HashHref : href = html 요소에 서명하는 데 사용됩니다.

- HashFormAction : form action = html 요소에 서명하는 데 사용됩니다.

- HashIframeSrc : iframe src = html 요소에 서명하는 데 사용됩니다.

- HashframeSrc : 프레임 src = html 요소에 서명하는 데 사용됩니다.

- HashLocation : 위치 응답 헤더에 서명하는 데 사용됩니다.

- 참고 :이 지시문은 요소에 서명하는 데 사용되지만 사용자는 @validateHash 연산자를 사용하여 데이터 무결성을 적용해야합니다.

SecGeoLookupDb

설명 : Geolocation 조회에 사용될 데이터베이스의 경로를 정의합니다.

Syntax: SecGeoLookupDb /path/to/db

사용 예 :SecGeoLookupDb /path/to/GeoLiteCity.dat

범위 : 모든

버전 : 2.5.0

libModSecurity에서 지원됨 : 예

ModSecurity는 MaxMind http://www.maxmind.com 에서 얻을 수있는 무료 Geolocation 데이터베이스 (GeoLite City 및 GeoLite Country)를 사용합니다 . 현재 ModSecurity는 기존 GeoIP 형식 만 지원합니다. Maxmind의 새로운 GeoIP2 형식은 아직 지원되지 않습니다.

SecGsbLookupDb

설명 : Google 안전 브라우징 (GSB) 조회에 사용될 데이터베이스의 경로를 정의합니다.

Syntax: SecGsbLookupDb /path/to/db

사용 예 :SecGsbLookupDb /path/to/GsbMalware.dat

범위 : 모든

버전 : 2.6.0

libModSecurity에서 지원됨 : TBD

ModSecurity는 Google GSB API http://code.google.com/apis/safebrowsing/ 에서 무료로 제공되는 Google 안전 브라우징 데이터베이스를 사용합니다 .

- 참고 : Google 개발자 팀이 데이터베이스 다운로드를 더 이상 허용하지 않기로 결정한 후 2.7.0에서 더 이상 사용되지 않습니다. 세이프 브라우징 API 키를 등록하고 획득하면 wget과 같은 도구를 사용하여 GSB를 자동으로 다운로드 할 수 있습니다. 다운로드 진행 방법에 대한 자세한 내용은 Google 웹 사이트 ( https://developers.google.com/safe-browsing/v3/update-guide) 를 방문 하십시오.

SecGuardianLog

설명 : 파이프 로깅을 통해 모든 트랜잭션에 대한 정보를 수신 할 외부 프로그램을 구성합니다.

Syntax: SecGuardianLog |/path/to/httpd-guardian

사용 예 : SecGuardianLog |/usr/local/apache/bin/httpd-guardian

범위 : Main

버전 : 2.0.0-2.9.x

libModSecurity : TBI 에서 지원됨

Guardian 로깅은 모든 요청에 대한 정보를 외부 프로그램에 보내도록 설계되었습니다. 일반적으로 Apache는 다중 프로세스 방식으로 배포되므로 프로세스 간의 정보 공유가 어려워지기 때문에 하나의 외부 프로세스를 배포하여 모든 요청을 상태 기반 방식으로 관찰하여 추가 보호 기능을 제공하는 것이 좋습니다.

현재 보호자 로깅과 관련하여 알려진 유일한 도구는 httpd-guardian 입니다.이 도구는 Apache httpd 도구 프로젝트 http://apache-tools.cvs.sourceforge.net/viewvc/apache-tools/apache-tools/의 일부입니다 . httpd-guardian 도구는 서비스 거부 공격으로부터 보호합니다. 동일한 프로젝트의 블랙리스트 도구를 사용하여 iptables 기반 (Linux 시스템에서) 또는 pf 기반 (BSD 시스템에서) 방화벽과 상호 작용하여 문제가되는 IP 주소를 동적으로 차단합니다. 또한 SnortSam http://www.snortsam.net과 상호 작용할 수도 있습니다 . httpd-guardian이 이미 구성되어 있다고 가정하면 (자세한 지침은 소스 코드를 참조하십시오.) Apache 구성에 한 줄만 추가하면 배포 할 수 있습니다.

SecGuardianLog | / 경로 / to / httpd-guardian

- 참고 : VirtualHosts에서는이 지시어를 사용할 수 없습니다. 활성화 된 경우 기본 modsecurity.conf와 같은 전역 서버 전체 구성 파일에 배치해야합니다.

SecHttpBlKey

설명 : @rbl과 함께 사용할 사용자의 등록 된 허니팟 프로젝트 HTTP BL API 키를 구성합니다.

Syntax: SecHttpBlKey [12 char access key]

사용 예 : SecHttpBlKey whdkfieyhtnf

범위 : Main

버전 : 2.7.0

libModSecurity에서 지원됨 : 예

@rbl 연산자가 dnsbl.httpbl.org RBL ( http://www.projecthoneypot.org/httpbl_api.php )을 사용하는 경우 API 키를 제공해야합니다. 이 키는 개별 사용자에게 등록되며 RBL DNS 요청에 포함됩니다.

SecInterceptOnError

설명 : 룰 처리가 실패 할 때 대응하는 방법을 구성합니다.

Syntax: SecInterceptOnError On|Off

사용 예 : SecInterceptOnError On

범위 : Main

버전 : 2.6-2.9.x

libModSecurity : TBI 에서 지원됨

연산자 실행이 실패하거나 0보다 큰 값을 반환하면이 지시문은 반응하는 방법을 구성합니다. "Off"로 설정하면 규칙은 무시되며 엔진은 규칙을 단계적으로 계속 실행합니다. "On"으로 설정하면 규칙이 삭제되고 같은 단계에서 규칙이 더 이상 실행되지 않으며 차단도 수행되지 않습니다.

SecMarker

설명 : skipAfter 작업에서 대상으로 사용할 수있는 고정 된 규칙 표식을 추가합니다. SecMarker 지시어는 본질적으로 아무것도하지 않고 지정된 ID를 전달하는 유일한 목적을 가진 규칙을 만듭니다.

Syntax: SecMarker ID|TEXT

사용 예 :SecMarker 9999

범위 : 모든

버전 : 2.5.0

값은 숫자 또는 텍스트 문자열이 될 수 있습니다. SecMarker 지시문을 사용하면 건너 뛰기를 구현하는 가장 좋은 방법을 선택할 수 있습니다. 핵심 규칙 집합에서 사용한 예제는 다음과 같습니다.

SecMarker BEGIN_HOST_CHECK

SecRule & REQUEST_HEADERS : 호스트 "@eq 0"\

ID : '960008', 태그 : 'PROTOCOL_VIOLATION / MISSING_HEADER_HOST', tag : '호스트 헤더가 누락 됨'요청 : skipAfter : END_HOST_CHECK, 단계 : 2, rev : '2.1.1' WASCTC / WASC-21 '태그 :'OWASP_TOP_10 / A7 ', 태그 :'PCI / 6.5.10 ', 심각도 :'5 ', setvar :'tx.msg = % {rule.msg} ', setvar : tx. + {% 일치 된 버전} = % {일치 된 버전} = {

SecRule REQUEST_HEADERS : "^ $"호스트

ID : '960008', 태그 : 'PROTOCOL_VIOLATION / MISSING_HEADER_HOST', 태그 : 'WASCTC / WASC- 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % ','OWASP_TOP_10 / A7 ' % {일치 된 버전} = % {일치 된 버전} ",

SecMarker END_HOST_CHECK

SecPcreMatchLimit

설명 : PCRE 라이브러리에 일치 제한을 설정합니다.

Syntax: SecPcreMatchLimit value

사용 예 :SecPcreMatchLimit 1500

범위 : Main

버전 : 2.5.12

libModSecurity에서 지원됨 : 예

기본값 : 1500

ModSecurity가 컴파일 준비가되면 기본값이 변경 될 수 있습니다. --enable-pcre-match-limit = val configure 옵션은 사용자 정의 기본값을 설정하고 --disable-pcre-match-limit 옵션은 기본값으로 되돌립니다. PCRE 라이브러리 자세한 내용은 pcreapi man 페이지의 pcre_extra 필드를 참조하십시오.

- 참고 : VirtualHosts에서는이 지시어를 사용할 수 없습니다. 활성화 된 경우 기본 modsecurity.conf와 같은 전역 서버 전체 구성 파일에 배치해야합니다.

SecPcreMatchLimitRecursion

설명 : PCRE 라이브러리에 일치 제한 재귀를 설정합니다.

Syntax: SecPcreMatchLimitRecursion value

사용 예 : SecPcreMatchLimitRecursion 1500

범위 : Main

버전 : 2.5.12

libModSecurity에서 지원됨 : 예

기본값 : 1500

ModSecurity가 컴파일 준비가되면 기본값을 변경할 수 있습니다 : --enable-pcre-match-limit-recursion = val configure 옵션은 커스텀 기본값을 설정하고 --disable-pcre-match-limit-recursion 옵션은 되돌릴 것입니다 PCRE 라이브러리의 기본값으로 설정하십시오. 자세한 내용은 pcreapi man 페이지의 pcre_extra 필드를 참조하십시오.

- 참고 : VirtualHosts에서는이 지시어를 사용할 수 없습니다. 활성화 된 경우 기본 modsecurity.conf와 같은 전역 서버 전체 구성 파일에 배치해야합니다.

SecPdfProtect

설명 : PDF XSS 보호 기능을 사용합니다.

Syntax: SecPdfProtect On|Off

사용 예 : SecPdfProtect On

범위 : 모든

버전 : 2.5.0; 트렁크에서 제거하다

libModSecurity에서 지원됨 : 아니오 (더 이상 사용되지 않음)

일단 활성화되면 PDF 파일에 대한 액세스가 추적됩니다. 직접 액세스 시도는 일회성 토큰이 포함 된 링크로 리디렉션됩니다. 유효한 토큰이있는 요청은 수정되지 않고 사용할 수 있습니다. 유효하지 않은 토큰이있는 요청도 허용되지만 PDF 파일을 강제 다운로드 할 수는 있습니다. 이 구현은 응답 헤더를 사용하여 PDF 파일을 감지하므로 요청 URI에 .pdf 확장자가없는 동적으로 생성 된 PDF 파일과 함께 사용할 수 있습니다.

SecPdfProtectMethod

설명 : PDF 파일 요청이 감지 될 때 사용할 보호 방법을 구성하십시오.

Syntax: SecPdfProtectMethod method

사용 예 :SecPdfProtectMethod TokenRedirection

범위 : 모두

버전 : 2.5.0; 트렁크에서 제거하다

libModSecurity에서 지원됨 : 아니오 (더 이상 사용되지 않음)

기본값 : TokenRedirection

가능한 값은 TokenRedirection 및 ForcedDownload입니다. 토큰 재 지정 접근법은 가능한 경우 토큰으로 리디렉션을 시도합니다. 이렇게하면 PDF 파일을 계속해서 인라인으로 열 수 있지만 GET 요청에만 사용할 수 있습니다. 강제 다운로드는 항상 PDF 파일을 불투명 한 바이너리 및 첨부 파일로 제공합니다. 후자는 GET이 아닌 요청에 항상 사용됩니다. 강제 다운로드는보다 안전하다고 간주되지만 사용자에게 유용성 문제가 발생할 수 있습니다 ( "이 PDF는 더 이상 열리지 않습니다!").

SecPdfProtectSecret

설명 : 일회성 토큰을 구성하는 데 사용할 비밀을 정의합니다.

Syntax: SecPdfProtectSecret secret

사용 예 : SecPdfProtectSecret MyRandomSecretString

범위 : 모든

버전 : 2.5.0; 트렁크에서 제거하다

libModSecurity에서 지원됨 : 아니오 (더 이상 사용되지 않음)

비밀에 대해서는 합리적으로 긴 값을 사용해야합니다 (예 : 16 자). 일단 선택되면 변경 전의 토큰이 깨지기 때문에 비밀은 변경되어서는 안됩니다. 그러나 변경하더라도 큰 문제가 아닙니다. 지난 몇 초 동안 발행 된 토큰이 포함 된 PDF 파일을 강제로 다운로드하게됩니다.

SecPdfProtectTimeout

설명 : 토큰 시간 초과를 정의합니다.

Syntax: SecPdfProtectTimeout timeout

사용 예 :SecPdfProtectTimeout 10

범위 : 모든

버전 : 2.5.0; 트렁크에서 제거하다

libModSecurity에서 지원됨 : 아니오 (더 이상 사용되지 않음)

기본값 : 10

토큰이 만료 된 후에는 더 이상 PDF 파일에 대한 액세스를 허용하지 않습니다. 요청은 통과 할 수 있지만 PDF는 첨부 파일로 전달됩니다.

SecPdfProtectTokenName

설명 : 토큰의 이름을 정의합니다.

구문 :SecPdfProtectTokenName name

사용 예 :SecPdfProtectTokenName PDFTOKEN

범위 : 모두

버전 : 2.5.0; 트렁크에서 제거하다

libModSecurity에서 지원됨 : 아니오 (더 이상 사용되지 않음)

기본값 : PDFTOKEN

토큰 이름을 변경하려는 유일한 이유는 ModSecurity를 실행한다는 사실을 숨기려는 경우입니다. 그것은 좋은 이유지만, 실제로 도움이되지는 않습니다. 적들이 PDF 보호에 사용되는 알고리즘을 살펴보고 어쨌든 알아낼 수 있기 때문입니다. 그것은 약간 막대기를 올린다, 그래서 원한다면 전진하십시오.

SecReadStateLimit

설명 : SERVER_BUSY_READ 상태가 될 수있는 연결 수에 대한 IP 주소 별 제한을 설정합니다.

Syntax: SecReadStateLimit LIMIT

사용 예 :SecReadStateLimit 50

범위 : Main

버전 : 2.5.13, v2.8.0부터 사용이 중단되었습니다.

libModSecurity에서 지원됨 : 아니오 (더 이상 사용되지 않음)

기본값 : 0 (제한 없음)

v2.8.0 이상인 경우 SecConnReadStateLimit를 참조하십시오.

SecConnReadStateLimit

설명 : SERVER_BUSY_READ 상태가 될 수있는 연결 수에 대한 IP 주소 별 제한을 설정합니다.

Syntax: SecConnReadStateLimit LIMIT OPTIONAL_IP_MATCH_OPERATOR

사용 예 :SecConnReadStateLimit 50 "!@ipMatch 127.0.0.1"

범위 : Main

버전 : v2.8.0-2.9.x (Apache 전용)

libModSecurity : TBI 에서 지원됨

기본값 : 0 (제한 없음)

이 측정 값은 단일 IP 주소에서 슬로 로우 (Slowloris) 스타일의 공격에 효과적이지만 요청 본문 내용을 천천히 전송함으로써 작동하는 수정 된 공격에 비해 좋지 않을 수 있습니다. 이는 요청 헤더가 읽혀지면 Apache가 SERVER_BUSY_WRITE로 전환하기 때문입니다. 대안으로, mod_reqtimeout (Apache의 2.2.15 부분)을 고려하십시오. 두 공격 유형 모두에 대해 효과적 일 것으로 예상됩니다. 느린 DoS 공격 완화에 대한 블로그 게시물 - http://blog.spiderlabs.com/2010/11/advanced-topic-of-the-week-mitigating-slow-http-dos-attacks.html을 참조하십시오.. v2.8.0 이상에서는 @ipMatch, @ipMatchF 및 @ipMatchFromFile 연산자를 의심 스럽거나 허용 된 사이트를 만드는 데 사용 된 음수 (예 :! @ipMatch)와 함께 지원합니다. 의심스러운 목록에 알리면 목록에 속한 IP 만 필터링됩니다. SecConnReadStateLimit의 여러 정의를 사용하면 의심스러운 항목과 허용 된 항목을 조합 할 수 있지만 제한 사항은 항상 후속 항목으로 덮어 쓰게됩니다.

참고 : 이 기능은 Apache에만 해당됩니다.

참고 2 : 이 기능을 사용하기 전에 참조 설명서 # secconnengine 이 켜져 있는지 확인하십시오 .

SecSensorId

설명 : 로그 부분 H에 나타날 센서 ID를 정의하십시오.

Syntax: SecSensorId TEXT

사용 예 :SecSensorId WAFSensor01

범위 : Main

버전 : 2.7.0-2.9.x

libModSecurity : TBI 에서 지원됨

SecWriteStateLimit

설명 : SERVER_BUSY_WRITE 상태가 될 수있는 연결 수에 대한 IP 단위 주소 제한을 설정합니다.

Syntax: SecWriteStateLimit LIMIT

사용 예 :SecWriteStateLimit 50

범위 : Main

버전 : 2.6.0, v2.8.0부터 사용이 금지되었습니다.

libModSecurity에서 지원됨 : 아니오 (더 이상 사용되지 않음)

기본값 : 0 (제한 없음)

v2.8.0 이상인 경우 SecConnWriteStateLimit를 참조하십시오.

SecConnWriteStateLimit

설명 : SERVER_BUSY_WRITE 상태가 될 수있는 연결 수에 대한 IP 단위 주소 제한을 설정합니다.

Syntax: SecConnWriteStateLimit LIMIT OPTIONAL_IP_MATCH_OPERATOR

사용 예 :SecConnWriteStateLimit 50 "!ipMatch 127.0.0.1"

범위 : Main

버전 : 2.6.0-2.9.x (Apache 전용)

libModSecurity : TBI 에서 지원됨

기본값 : 0 (제한 없음)

이 측정은 Slow DoS 요청 본문 공격에 효과적입니다. v2.8.0 이상에서는 @ipMatch, @ipMatchF 및 @ipMatchFromFile 연산자를 의심 스럽거나 허용 된 사이트를 만드는 데 사용 된 음수 (예 :! @ipMatch)와 함께 지원합니다. 의심스러운 목록에 알리면 목록에 속한 IP 만 필터링됩니다. SecConnReadStateLimit의 여러 정의를 사용하면 의심스러운 항목과 허용 된 항목을 조합 할 수 있지만 제한 사항은 항상 후속 항목으로 덮어 쓰게됩니다.

참고 : 이 기능은 Apache에만 해당됩니다.

참고 2 : 이 기능을 사용하기 전에 참조 설명서 # secconnengine 이 켜져 있는지 확인하십시오 .

SecRemoteRules

설명 : HTTPS 사이트에서 호스팅되는 지정된 파일에서 규칙을로드합니다.

Syntax: SecRemoteRules [crypto] key https://url

사용 예 :SecRemoteRules some-key https://www.yourserver.com/plain-text-rules.txt

범위 : 모든

버전 : 2.9.0-RC1 +

libModSecurity에서 지원됨 : 예

이 옵션은 사용자가 원격 서버에서 규칙을로드 할 수있게하는 선택적인 지시문입니다. URL 외에도 사용자는 다른 키에 대해 다른 내용을 제공하기 위해 대상 서버에서 사용할 수있는 키를 제공해야합니다.

사용자가 제공 한 키와 함께 ModSecurity는 고유 ID 및 헤더 형식의`상태 호출 '을 대상 웹 서버에 보냅니다. 다음 헤더가 사용됩니다.

- ModSec- 상태 - ModSec 고유 ID - ModSec-key

선택적 옵션 "crypto"는 ModSecurity가 서버로부터 암호화 된 일부 컨텐츠를 기대하도록 지시합니다. SecRemoteRules의 사용은 TLS에서만 허용되므로이 옵션은 필요하지 않을 수 있습니다.

- 참고 : 유효하고 신뢰할 수있는 디지털 인증서가 최종 서버에 필요합니다. 또한 서버에서 TLS 1.2를 사용하는 것이 좋습니다.

SecRemoteRulesFailAction

설명 : SecRemoteRules가 ModSecurity가 다운로드 할 수없는 URL을 지정하는 경우 수행 할 작업입니다.

Syntax: SecRemoteRulesFailAction Abort|Warn

사용 예 :SecRemoteRulesFailAction Abort

범위 : 모든

버전 : 2.9.0-RC1 +

libModSecurity에서 지원됨 : 예

기본 동작은 주어진 URL을 다운로드하는 데 문제가있을 때마다 중단하는 것입니다.

- 참고 :이 지시어는 HTTPS URI와 함께 원격 파일을 검색 할 때 @ipMatchFromFile의 동작에도 영향을 미칩니다.

SecRequestBodyAccess

설명 : 요청 본문을 ModSecurity가 버퍼링하고 처리할지 여부를 구성합니다.

Syntax: SecRequestBodyAccess On|Off

사용 예 :SecRequestBodyAccess On

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

이 지시문은 데이터 전송 요청 본문 (예 : POST 매개 변수)을 검사하려는 경우 필요합니다. 신뢰할 수있는 차단을 가능하게하려면 요청 버퍼링이 필요합니다. 가능한 값은 다음과 같습니다.

- 켜기 : 버퍼 요청 본문

- 꺼짐 : 요청 본문을 버퍼링하지 않습니다.

SecRequestBodyInMemoryLimit

설명 : ModSecurity가 메모리에 저장할 최대 요청 본문 크기를 구성합니다.

Syntax: SecRequestBodyInMemoryLimit LIMIT_IN_BYTES

사용 예 : SecRequestBodyInMemoryLimit 131072

범위 : 모든

버전 : 2.0.0-2.9.x

libModSecurity에서 지원됨 : 아니오

기본값 : 131072 (128KB)

다중 파트 / 양식 데이터 요청이 처리 될 때 메모리 내 한계에 도달하면 요청 본문이 디스크의 임시 파일로 스트리밍되기 시작합니다.

- 주 : libModSecurity는 파일 또는 버퍼 (요청 된 또는 요청되지 않은)에서 요청 본문을 처리 할 수 있습니다. 웹 서버에는 요청을 파일에 저장하거나 버퍼로 사용할 때마다이를 제어하는 속성이 있습니다 (예 : client_body_buffer_size https://nginx.org/en/docs/http/ngx_http_core_module.html#client_body_buffer_size ). 파일 인 경우 ModSecurity는 파일을 사용하여 검사를 수행합니다. 그렇지 않으면 버퍼가 사용됩니다.

SecRequestBodyLimit

설명 : ModSecurity가 버퍼링을 허용 할 최대 요청 본문 크기를 구성합니다.

Syntax: SecRequestBodyLimit LIMIT_IN_BYTES

사용 예 : SecRequestBodyLimit 134217728

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

기본값 : 134217728 (131072 KB)

한도를 초과하는 항목은 상태 코드 413 (요청 엔터티가 너무 큼)으로 거부됩니다. 1GB의 하드 제한이 있습니다.

- 참고 : ModSecurity 2.5.x 및 이전 버전에서는 SecRequestBodyLimit가 주 서버 구성 또는 VirtualHost 컨테이너에서 사용되는 경우에만 작동합니다. 이 버전에서는 요청 본문 제한이 1 단계 바로 뒤에 적용되지만 2 단계 구성 (즉, 위치 컨테이너에있는 모든 항목)이 해결되기 전에 요청 본문 제한이 적용됩니다. ctl : requestBodyLimit 동작을 사용하여 요청 본문 제한을 동적으로 변경하는 1 단계 규칙을 사용하여이 제한을 해결할 수 있습니다. ModSecurity 2.6.x (현재 트렁크에만 있음)와이 제한이 없습니다.

SecRequestBodyNoFilesLimit

설명 : ModSecurity가 요청할 때 전송되는 파일의 크기를 제외하고 버퍼링을 허용 할 최대 요청 본문 크기를 구성합니다. 이 지시문은 매우 큰 크기의 요청 본문을 보낼 때 DoS 공격에 대한 취약성을 줄이는 데 유용합니다. 파일 업로드가 필요한 웹 응용 프로그램에서는 SecRequestBodyLimit을 높은 값으로 구성해야하지만 대용량 파일은 디스크로 스트리밍되기 때문에 파일 업로드로 인해 메모리 사용량이 증가하지는 않습니다. 그러나 누군가가 큰 요청 본문 한도를 활용하고 크기가 큰 비 업로드 요청을 보낼 수도 있습니다. 이 지시어는 허점을 제거합니다.

Syntax: SecRequestBodyNoFilesLimit NUMBER_IN_BYTES

사용 예 : SecRequestBodyNoFilesLimit 131072

범위 : 모든

버전 : 2.5.0

libModSecurity에서 지원됨 : 예

기본값 : 1048576 (1 MB)

일반적으로 기본값은 충분하지 않습니다. 대부분의 응용 프로그램에서는 128KB 이하로 줄일 수 있습니다. 한도를 초과하는 항목은 상태 코드 413 (요청 엔터티가 너무 큼)으로 거부됩니다. 1GB의 하드 제한이 있습니다.

SecRequestBodyLimitAction

설명 : SecRequestBodyLimit으로 구성된 요청 본문 제한에 도달하면 어떤 일이 발생할지 제어합니다.

Syntax: SecRequestBodyLimitAction Reject|ProcessPartial

사용 예 : SecRequestBodyLimitAction ProcessPartial

범위 : 모든

버전 : 2.6.0

libModSecurity에서 지원됨 : 예

기본적으로 ModSecurity는 지정된 길이보다 긴 요청 본문을 거부합니다. 이것은 특히 ModSecurity가 DetectionOnly 모드에서 실행되고 있고 그 의도가 완전히 수동적이어서 트랜잭션에 대해 파괴적인 조치를 취하지 않을 때 문제가됩니다. 한도에 도달하면 어떤 일이 발생할지 선택하는 기능으로 사이트 관리자는 요청의 첫 번째 부분, 원하는 제한에 맞출 수있는 부분 및 나머지 부분을 검사하도록 선택할 수 있습니다. 이것은 가능한 회피 문제 관점에서 이상적이지는 않지만 특정 상황에서는 받아 들일 수 있습니다.

- 참고 : SecRuleEngine을 DetectionOnly로 설정하면 SecRequestBodyLimitAction이 자동으로 ProcessPartial로 설정되어 중단되지 않습니다. 요청 본문 크기가 제한을 초과하는지 여부를 알고 싶으면 INBOUND_ERROR_DATA 변수가 있는지 확인하는 규칙을 만들 수 있습니다.

SecResponseBodyLimit

설명 : 버퍼링에 대해 승인 할 최대 응답 본문 크기를 구성합니다.

Syntax: SecResponseBodyLimit LIMIT_IN_BYTES

사용 예 : SecResponseBodyLimit 524228

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

기본값 : 524288 (512KB)

이 제한을 초과하는 항목은 상태 코드 500 (내부 서버 오류)으로 거부됩니다. 이 설정은 버퍼링을 위해 선택되지 않은 MIME 유형의 응답에는 영향을 미치지 않습니다. 1GB의 하드 제한이 있습니다.

SecResponseBodyLimitAction

설명 : SecResponseBodyLimit으로 구성된 응답 본문 제한이 발생하면 수행되는 작업을 제어합니다.

Syntax: SecResponseBodyLimitAction Reject|ProcessPartial

사용 예 : SecResponseBodyLimitAction ProcessPartial

범위 : 모든

버전 : 2.5.0

libModSecurity에서 지원됨 : 예

기본적으로 ModSecurity는 지정된 길이보다 긴 응답 본문을 거부합니다. 그러나 일부 웹 사이트에서는 응답 시간이 매우 길어 합리적인 한계를 찾기 어렵습니다. 이러한 사이트는 처음부터 제한을 두지 않을 목적으로 (메모리 소비를 제어하기 위해) 한도를 적절히 높이어 적절하게 기능해야합니다. 한도에 도달하면 일어날 일을 선택할 수있는 기능을 통해 사이트 관리자는 응답의 첫 번째 부분, 원하는 제한에 부합하는 부분 및 나머지 부분을 검사하도록 선택할 수 있습니다. 어떤 사람들은 응답의 일부가 미심쩍어 지도록 허용하는 것이 약점이라고 주장 할 수 있습니다. 이것은 이론상 사실이지만 공격자가 결과를 제어하는 경우에만 적용됩니다 (예 : 임의로 길게 만들 수 있음). 그러나 그러한 경우, 어쨌든 누설을 방지 할 수는 없습니다. 공격자는 데이터가 되돌아 가기 전에 데이터를 압축, 난독 화 또는 암호화하여 모든 모니터링 장치를 우회 할 수 있습니다.

SecResponseBodyMimeType

설명 : 응답 본문 버퍼링을 위해 고려해야 할 MIME 유형을 구성합니다.

Syntax: SecResponseBodyMimeType MIMETYPE MIMETYPE ...

사용 예 :SecResponseBodyMimeType text/plain text/html text/xml

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

기본값 : 텍스트 / 일반 텍스트 / html

여러 개의 SecResponseBodyMimeType 지시문을 사용하여 MIME 유형을 추가 할 수 있습니다. 이전에 구성된 MIME 형식을 지우고 다시 시작하려면 SecResponseBodyMimeTypesClear를 사용하십시오.

SecResponseBodyMimeTypesClear

설명 : 응답 본문 버퍼링에 고려되는 MIME 유형 목록을 지우고 처음부터 목록을 채울 수 있습니다.

Syntax: SecResponseBodyMimeTypesClear

사용 예 : SecResponseBodyMimeTypesClear

범위 : 모든

버전 : 2.0.0-2.9.x

libModSecurity : TBI 에서 지원됨

SecResponseBodyAccess

설명 : 응답 본문을 버퍼링할지 여부를 구성합니다.

Syntax: SecResponseBodyAccess On|Off

사용 예 : SecResponseBodyAccess On

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

기본값 : 꺼짐

이 지시문은 HTML 응답을 검사하고 응답 차단을 구현하려는 경우 필요합니다. 가능한 값은 다음과 같습니다.

- On : 버퍼 응답 본문 (단, 응답 MIME 형식이 SecResponseBodyMimeType으로 구성된 목록과 일치하는 경우에만 해당)

- 꺼짐 : 응답 본문을 버퍼링하지 않습니다.

SecRule

설명 : 선택한 연산자를 사용하여 선택한 변수를 분석 할 규칙을 작성합니다.

Syntax: SecRule VARIABLES OPERATOR [ACTIONS]

사용 예 : SecRule ARGS "@rx attack" "phase:1,log,deny,id:1"

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

모든 규칙은 연산자를 검사 할 때 사용해야하는 하나 이상의 변수를 제공해야합니다. 조치가 제공되지 않으면 기본 목록이 사용됩니다. SecDefaultAction을 사용하여 명시 적으로 설정되지 않은 경우에도 항상 기본 목록이 있습니다. 규칙에 지정된 작업이 있으면 기본 목록과 병합되어 사용되는 최종 작업을 구성합니다. 규칙의 작업은 기본 목록의 작업을 덮어 씁니다. 자세한 내용은 SecDefaultAction을 참조하십시오.

SecRule 상속

설명 : 현재 컨텍스트가 상위 컨텍스트의 규칙을 상속하는지 여부를 구성합니다.

Syntax: SecRuleInheritance On|Off

사용 예 : SecRuleInheritance Off

범위 : 모든

버전 : 2.0.0-2.9.x

libModSecurity : TBI 에서 지원됨

기본값 : 켜기

때로는 컨테이너를 사용하여보다 구체적인 구성 컨텍스트를 만들 때 부모 컨텍스트에서 사용되는 것과 다른 규칙 집합을 사용하고자 할 수 있습니다. SecRuleInheritance를 Off로 설정하면 부모 규칙이 상속되지 않으므로 처음부터 다시 시작할 수 있습니다. ModSecurity 2.5.x에서는 설정 컨텍스트에서 1 단계 규칙을 무시할 수 없습니다. 현재 개발 버전에서 그 점에는 아무런 제한이 없습니다 (그리고 다음 주요 버전에는 없을 것입니다).

가능한 값은 다음과 같습니다.

- 켜기 : 상위 컨텍스트에서 규칙을 상속합니다.

- 꺼짐 : 상위 컨텍스트에서 규칙을 상속하지 않습니다.

- 참고 : 구성 컨텍스트는 Apache 개념입니다. 지시문,, 및은 모두 구성 컨텍스트를 만드는 데 사용됩니다. 자세한 내용은 Apache 설명서 (구성 섹션 http://httpd.apache.org/docs/2.0/sections.html)를 참조하십시오 . 이 지정.은 구성 옵션이 계승되는 f}에는 영향을주지 않습니다.

SecRuleEngine

설명 : 룰 엔진을 구성합니다.

Syntax: SecRuleEngine On|Off|DetectionOnly

사용 예 : SecRuleEngine On

범위 : 모두

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

기본값 : 꺼짐

가능한 값은 다음과 같습니다.

- 켜기 : 프로세스 규칙

- 꺼짐 : 규칙을 처리하지 않습니다.

- DetectionOnly : 규칙을 처리하지만 임의의 파괴적인 작업 (차단, 거부, 삭제, 허용, 프록시 및 리디렉션)을 절대로 실행하지 않습니다.

SecRulePerfTime

설명 : 규칙에 대한 성능 임계 값을 설정합니다. 적어도 정의 된 시간을 소비하는 규칙은 Audit Log Part H에 id = usec, 쉼표로 구분 된 형식으로 Rules-Performance-Info로 기록됩니다.

Syntax: SecRulePerfTime USECS

사용 예 : SecRulePerfTime 1000

범위 : 모든

버전 : 2.7-2.9.x

libModSecurity : TBI 에서 지원됨

임계 값에 도달하는 규칙은 PERF_RULES 컬렉션을 통해 액세스 할 수 있습니다.

SecRuleRemoveById

설명 : 현재 구성 컨텍스트에서 일치하는 규칙을 제거합니다.

Syntax: SecRuleRemoveById ID ID RANGE ...

사용 예 : SecRuleRemoveByID 1 2 "9000-9010"

범위 : 모든

버전 : 2.0.0 - 3.x (사전)

libModSecurity에서 지원됨 : 예

이 지정 문은 여러 매개 변수를 지원하며 각 매개 변수는 규칙 ID 또는 범위가 될 수 있습니다. 공백이 포함 된 매개 변수는 큰 따옴표로 구분해야합니다.

- 주 : 이 지정 . 은 사용 불가능한 j 다음에 지정해야합니다 . 타사 규칙 집합을 처리 한 로컬 사용자 지정 규칙 파일 내에서 사용해야합니다. 예제 파일 - modsecurity_crs_60_customrules.conf.

SecRuleRemoveByMsg

설명 : 현재 구성 컨텍스트에서 일치하는 규칙을 제거합니다.

Syntax: SecRuleRemoveByMsg REGEX

사용 예 : SecRuleRemoveByMsg "FAIL"

범위 : 모든

버전 : 2.0.0-2.9.x

libModSecurity : TBI 에서 지원됨

일반적으로 SecRuleRemoveById를 사용하여 규칙을 제거하지만 규칙에 ID가 정의되어 있어야합니다. 그렇지 않은 경우 규칙 메시지와 일치하는 정규 표현식과 일치하는 SecRuleRemoveByMsg를 사용하여 제거 할 수 있습니다.

- 주 :이 지정.은 사용 불가능한 j 다음에 지정해야합니다. 타사 규칙 집합을 처리 한 로컬 사용자 지정 규칙 파일 내에서 사용해야합니다. 예제 파일 - modsecurity_crs_60_customrules.conf.

SecRuleRemoveByTag

설명 : 현재 구성 컨텍스트에서 일치하는 규칙을 제거합니다.

Syntax: SecRuleRemoveByTag REGEX

사용 예 : SecRuleRemoveByTag "WEB_ATTACK/XSS"

범위 : 모든

버전 : 2.6-2.9.x

libModSecurity : TBI 에서 지원됨

일반적으로 SecRuleRemoveById를 사용하여 규칙을 제거하지만 규칙에 ID가 정의되어 있어야합니다. 그렇지 않으면 규칙 태그 데이터와 일치하는 정규 표현식과 일치하는 SecRuleRemoveByTag를 사용하여 제거 할 수 있습니다. 이는 태그 데이터를 기반으로 전체 규칙 그룹을 비활성화하려는 경우에 유용합니다. OWASP ModSecurity CRS에 사용되는 태그의 예는 다음과 같습니다.

- 자동화 / MALICIOUS

- 자동화 / MISC

- AUTOMATION / SECURITY_SCANNER

- LEAKAGE / SOURCE_CODE_ASP_JSP

- LEAKAGE / SOURCE_CODE_CF

- LEAKAGE / SOURCE_CODE_PHP

- WEB_ATTACK / CF_INJECTION

- WEB_ATTACK / COMMAND_INJECTION

- WEB_ATTACK / FILE_INJECTION

- WEB_ATTACK / HTTP_RESPONSE_SPLITTING

- WEB_ATTACK / LDAP_INJECTION

- WEB_ATTACK / PHP_INJECTION

- WEB_ATTACK / REQUEST_SMUGGLING

- WEB_ATTACK / SESSION_FIXATION

- WEB_ATTACK / SQL_INJECTION

- WEB_ATTACK / SSI_INJECTION

- WEB_ATTACK / XSS

- 주 :이 지정.은 사용 불가능한 j 다음에 지정해야합니다. 타사 규칙 집합을 처리 한 로컬 사용자 지정 규칙 파일 내에서 사용해야합니다. 예제 파일 - modsecurity_crs_60_customrules.conf.

SecRuleScript

설명 :이 지시어는 Lua 스크립트를 실행하여 일치 여부를 결정하는 특별한 규칙을 만든다. SecRule과의 주요 차이점은 대상도없고 운영자도 없다는 것입니다. 스크립트는 ModSecurity 컨텍스트에서 임의의 변수를 가져올 수 있으며 모든 루아 연산자를 사용하여 변수를 테스트 할 수 있습니다. 두 번째 선택적 매개 변수는 의미가 SecRule의 의미와 동일한 작업 목록입니다.

Syntax: SecRuleScript /path/to/script.lua [ACTIONS]

사용 예 : SecRuleScript "/path/to/file.lua" "block"

범위 : 모든

버전 : 2.5.0-2.9.x

libModSecurity : TBI 에서 지원됨

- 참고 : 모든 루아 스크립트는 설정시 컴파일되고 메모리에 캐시됩니다. 스크립트를 다시로드하려면 Apache를 다시 시작하여 전체 ModSecurity 구성을 다시로드해야합니다.

예제 스크립트 :

- 스크립트가 기본 항목을 정의해야합니다.

- 포인트.

function main ()

- 레벨 1에 로그인하십시오. 일반적으로

- 로깅 아무것도, 특히 레벨 1이 아니지만, 이것은

- 당신이 보여줄 수 있습니다. 디버깅에 유용합니다.

m.log (1, "Hello world!");

- 하나의 변수를 검색하십시오.

로컬 var1 = m.getvar ( "REMOTE_ADDR");

- 하나의 변수를 검색하고 하나의 변환 함수를 적용하십시오.

- 두 번째 매개 변수는 문자열입니다.

local var2 = m.getvar ( "ARGS", "lowercase");

- 여러 변형 함수를 적용하여 하나의 변수를 검색합니다.

- 두 번째 매개 변수가 이제 목록입니다. m.getvar ()

- 컬렉션 이름을 쉼표로 구분해야합니다.

- 변수 이름. 이는 하나의 변수 만 반환되기 때문입니다.

로컬 var3 = m.getvar ( "ARGS.p", { "소문자,"compressWhitespace "});

-이 규칙을 일치 시키려면 문자열을 반환합니다.

- 오류 메시지를 포함합니다. 메시지에는 이름이 있어야합니다.

- 문제가있는 변수의 값.

- "변수 ARGS : p가 의심스러워!"를 반환합니다.

- 그렇지 않으면 단순히 nil을 반환합니다.

return nil;

종료

이 첫 번째 예제에서는 그 당시 한 변수 만 검색하고있었습니다. 이 경우 변수의 이름을 알 수 있습니다. 그러나 많은 경우 스크립트 매개 변수와 같이 미리 알지 못하는 변수를 검사해야합니다.

m.getvars ()를 사용하여 여러 변수를 한 번에 가져 오는 방법을 보여주는 예제 :

function main ()

- 스크립트 매개 변수를 검색하십시오.

로컬 d = m.getvars ( "ARGS", { "소문자,"htmlEntityDecode "});

- 매개 변수를 반복합니다.

i = 1, #d do

- 매개 변수 값을 검사하십시오.

if (string.find (d [i] .value, "<script"))) then

- 항상 변수 이름을 지정하십시오.

- 문제점이 오류 메시지에 있습니다.

return ( "변수의 예상 XSS".. d [i] .name .. ".");

종료

종료

- 잘못 찾지 않았습니다.

return nil;

종료

- 참고 : Lua 프로그래밍 언어에 대한 자세한 내용은 http://www.lua.org/ 를 참조하십시오 . 참조 설명서 역시 http://www.lua.org/manual/5.1/ 에서 온라인으로 볼 수 있습니다 .

- 참고 : 루아 지원은 최상의 구현 스타일을 위해 작업하는 동안 프로 그래밍 인터페이스가 계속 진화하는 방식으로 실험적으로 표시됩니다. 프로그래밍 인터페이스에 대한 모든 사용자 입력을 환영합니다.

SecRuleUpdateActionById

설명 : 지정된 규칙의 작업 목록을 업데이트합니다.

Syntax: SecRuleUpdateActionById RULEID[:offset] ACTIONLIST

사용 예 : SecRuleUpdateActionById 12345 "deny,status:403"

범위 : 모든

버전 : 2.6.0-2.9.x

libModSecurity : TBI 에서 지원됨

이 지정 문은 지정된 규칙의 조치 목록을 두 번째 매개 변수에서 제공된 조치로 겹쳐 씁니다. 여기에는 두 가지 제한 사항이 있습니다. 규칙의 ID 또는 단계를 변경하는 데 사용할 수 없습니다. 한 번만 나타날 수있는 작업 만 덮어 씁니다. 목록에 여러 번 나타날 수있는 동작은 목록의 끝에 추가됩니다.

SecRule ARGS 공격 "단계 : 2, id : 12345, t : 소문자, 로그, 통과, msg : '메시지 텍스트'" SecRuleUpdateActionById 12345 "t : 없음, t : compressWhitespace, 거부, 상태 : 403, msg : '새 메시지 텍스트'

앞의 예제에서 효과적인 결과 규칙은 다음과 같습니다.

SecRule ARGS 공격 "단계 : 2, id : 12345, t : 소문자, t : 없음, t : compressWhitespace, 거부, 상태 : 403, msg : '새 메시지 텍스트'

t : none을 추가하면 이전의 변환 함수를 중립화합니다 (예 : t : 소문자).

- 참고 : 대상 규칙이 체인 규칙 인 경우에는 SecRuleUpdateActionById 작업 목록에서도 chain을 지정해야합니다. 이 문제는 향후 버전에서 수정 될 예정입니다.

SecRuleUpdateTargetById

설명 : 지정된 규칙의 대상 (변수) 목록을 업데이트합니다.

Syntax: SecRuleUpdateTargetById RULEID TARGET1[,TARGET2,TARGET3] REPLACED_TARGET

사용 예 : SecRuleUpdateTargetById 12345 "!ARGS:foo"

범위 : 모든

버전 : 2.6-3.0 (사전)

libModSecurity에서 지원됨 : 예

이 지정.은 두 x 째 매개 변수에 제공된 대 s으로 지정된 j의 현재 대 s 목록에 변수를 추가 (또는 대 체)합니다. 2.7.0부터이 기능은 ID 범위를 지원합니다.

명시 적으로 대상 첨부

이는 특정 변수의 검사를 제외하도록 대상 목록을 외부 적으로 업데이트하려는 예외를 구현할 때 유용합니다.

SecRule REQUEST_FILENAME | ARGS_NAMES | ARGS | XML : / * "[\; \ | \`] \ W *? \ bmail \ b"

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} "

SecRuleUpdateTargetById 958895! ARGS : 전자 메일

앞의 예제에서 효과적인 결과 규칙은 다음과 같이 대상을 변수 목록의 끝에 추가합니다.

ARR : 이메일 "[\; \ | \`] \ W *? \ bmail \ b"\

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} ""

타겟 사양에서 정규 표현식을 사용할 수도 있습니다.

SecRuleUpdateTargetById 981172 "! REQUEST_COOKIES : / ^ appl1 _. * /"

명시 적으로 대상 대체

또한 대상 목록을 환경에 적합한 다른 것으로 완전히 대체 할 수 있습니다. 예를 들어 REQUEST_FILENAME 대신 REQUEST_URI를 검사하려면 다음과 같이하면됩니다.

SecRule REQUEST_FILENAME | ARGS_NAMES | ARGS | XML : / * "[\; \ | \`] \ W *? \ bmail \ b"

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} "

SecRuleUpdateTargetById 958895 REQUEST_URI REQUEST_FILENAME

앞의 예제에서 효과적인 결과 규칙은 다음과 같이 변수 목록의 시작 부분에있는 대상을 대체합니다.

SecRule REQUEST_URI | ARGS_NAMES | ARGS | XML : / * "[\; \ | \`] \ W *? \ bmail \ b"\

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} ""

- 주 : ruleRemoveById 지정 문에 ctl 조치를 사용하여 동일한 작업을 수행 할 수도 있습니다. 이는 특정 URL에 대한 대상 만 업데이트하여 대상을 조건부로 추가하려는 경우에 유용합니다.

SecRuleUpdateTargetByMsg

설명 : 지정된 규칙의 대상 (변수) 목록을 규칙 메시지로 업데이트합니다.

Syntax: SecRuleUpdateTargetByMsg TEXT TARGET1[,TARGET2,TARGET3] REPLACED_TARGET

사용 예 : SecRuleUpdateTargetByMsg "Cross-site Scripting (XSS) Attack" "!ARGS:foo"

범위 : 모든

버전 : 2.7-2.9.x

libModSecurity : TBI 에서 지원됨

이 지정.은 두 x 째 매개 변수에 제공된 대 s으로 지정된 j의 현재 대 s 목록에 변수를 추가 (또는 대 체)합니다.

명시 적으로 대상 첨부

이는 특정 변수의 검사를 제외하도록 대상 목록을 외부 적으로 업데이트하려는 예외를 구현할 때 유용합니다.

SecRule REQUEST_FILENAME | ARGS_NAMES | ARGS | XML : / * "[\; \ | \`] \ W *? \ bmail \ b"

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} "

SecRuleUpdateTargetByMsg "시스템 명령 주입"! ARGS : 전자 메일

앞의 예제에서 효과적인 결과 규칙은 다음과 같이 대상을 변수 목록의 끝에 추가합니다.

ARR : 이메일 "[\; \ | \`] \ W *? \ bmail \ b"\

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} ""

명시 적으로 대상 대체

또한 대상 목록을 환경에 적합한 다른 것으로 완전히 대체 할 수 있습니다. 예를 들어 REQUEST_FILENAME 대신 REQUEST_URI를 검사하려면 다음과 같이하면됩니다.

SecRule REQUEST_FILENAME | ARGS_NAMES | ARGS | XML : / * "[\; \ | \`] \ W *? \ bmail \ b"

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} "

SecRuleUpdateTargetByMsg "시스템 명령 삽입"REQUEST_URI REQUEST_FILENAME

앞의 예제에서 효과적인 결과 규칙은 다음과 같이 대상을 변수 목록의 끝에 추가합니다.

SecRule REQUEST_URI | ARGS_NAMES | ARGS | XML : / * "[\; \ | \`] \ W *? \ bmail \ b"\

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} ""

SecRuleUpdateTargetByTag

설명 : 지정된 규칙의 대상 (변수) 목록을 규칙 태그로 업데이트합니다.

Syntax: SecRuleUpdateTargetByTag TEXT TARGET1[,TARGET2,TARGET3] REPLACED_TARGET

사용 예 : SecRuleUpdateTargetByTag "WEB_ATTACK/XSS" "!ARGS:foo"

범위 : 모든

버전 : 2.7-3.0 (사전)

libModSecurity에서 지원됨 : 예

이 지정.은 두 x 째 매개 변수에 제공된 대 s으로 지정된 j의 현재 대 s 목록에 변수를 추가 (또는 대 체)합니다.

명시 적으로 대상 첨부

이는 특정 변수의 검사를 제외하도록 대상 목록을 외부 적으로 업데이트하려는 예외를 구현할 때 유용합니다.

SecRule REQUEST_FILENAME | ARGS_NAMES | ARGS | XML : / * "[\; \ | \`] \ W *? \ bmail \ b"

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} "

SecRuleUpdateTargetByTag "WASCTC / WASC-31"! ARGS : 이메일

앞의 예제에서 효과적인 결과 규칙은 다음과 같이 대상을 변수 목록의 끝에 추가합니다.

ARR : 이메일 "[\; \ | \`] \ W *? \ bmail \ b"\

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} ""

명시 적으로 대상 대체

또한 대상 목록을 환경에 적합한 다른 것으로 완전히 대체 할 수 있습니다. 예를 들어 REQUEST_FILENAME 대신 REQUEST_URI를 검사하려면 다음과 같이하면됩니다.

SecRule REQUEST_FILENAME | ARGS_NAMES | ARGS | XML : / * "[\; \ | \`] \ W *? \ bmail \ b"

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} "

SecRuleUpdateTargetByTag "WASCTC / WASC-31"REQUEST_URI REQUEST_FILENAME

앞의 예제에서 효과적인 결과 규칙은 다음과 같이 대상을 변수 목록의 끝에 추가합니다.

SecRule REQUEST_URI | ARGS_NAMES | ARGS | XML : / * "[\; \ | \`] \ W *? \ bmail \ b"\

auditLogParts = + E, block, msg : 'System Command Injection', id : 2, rev : '2.1.1', 캡처, t : 없음, t : htmlEntityDecode, t : compressWhitespace, t : 소문자, ctl : WASCTC / WASC-31 ', 태그 :'OWASP_TOP_10 / A1 ', 태그 :'PCI / 6.5.2 ', 로그 데이터 :'% {TX.0} ','958895 '태그 :'WEB_ATTACK / COMMAND_INJECTION ' , 심각도 : '2', setvar : 'tx.msg = % {rule.msg}', setvar : tx.anomaly_score = + % {tx.critical_anomaly_score}, setvar : tx.command_injection_score = + % {tx.critical_anomaly_score} setvar : tx. % {rule.id} -WEB_ATTACK / COMMAND_INJECTION - % {matched_var_name} = %

{tx.0} ""

SecServerSignature

설명 : ModSecurity에게 "Server :"응답 헤더 토큰에 표시된 데이터를 변경하도록 지시합니다.

Syntax: SecServerSignature "WEB SERVER SOFTWARE"

사용 예 : SecServerSignature "Microsoft-IIS/6.0"

범위 : Main

버전 : 2.0.0-2.9.x

libModSecurity : TBI 에서 지원됨

이 지정 문이 작동하려면 Apache ServerTokens 지정 문을 Full로 설정해야합니다. ModSecurity는이 메모리 공간에 보관 된 서버 서명 데이터를이 지시문에 설정된 데이터로 덮어 씁니다. ServerTokens가 Full로 설정되지 않은 경우 메모리 공간은 삽입하려는 새 데이터를 보유 할만큼 충분히 크지 않습니다.

- 참고 : VirtualHosts에서는이 지시어를 사용할 수 없습니다. 활성화 된 경우 기본 modsecurity.conf와 같은 전역 서버 전체 구성 파일에 배치해야합니다.

SecStatusEngine

설명 : 상태보고 기능을 제어합니다. DNS 기반보고를 사용하여 ModSecurity Project 팀에 소프트웨어 버전 정보를 보냅니다.

Syntax: SecStatusEngine On|Off

사용 예 : SecStatusEngine On

범위 : 모든

버전 : 2.8.0-2.9.x

libModSecurity에서 지원됨 : 예

기본값 : 꺼짐

SecStatusEngine 지정 문이 없으면 비활성화됩니다. SecStatusEngine이 On으로 표시되면 웹 서버가 시작될 때 다음 정보가 ModSecurity 프로젝트 팀과 공유됩니다.

- 서버의 익명 고유 ID

- 버전 :

- ModSecurity

- 웹 서버 소프트웨어 (Apache, IIS, Nginx, Java)

- 4 월

- Libxml2

- 루아

- PCRE

- 참고 : 이것은 어떤 데이터가 전송 될지를 나타내는 Apache error_log에 제공된 정보의 예입니다.

[: 1 월 20 일 10 : 55 : 22.001020 2014] [: 공지] [pid 18231 : tid 140735189168512] ModSecurity : StatusEngine 호출 : "2.7.7, Apache / 2.4.4 (Unix), 1.4.6 / 1.4.6, 8.32 /8.32 2012-11-30, 루아 5.1 / (null), 2.7.8 / (null), 96ce9ba3c2fb71f7a8bb92a88d560d44dbe459b8 " [Mon Jan 20 10 : 55 : 22.089012 2014] [: notice] [pid 18231 : tid 140735189168512] ModSecurity : StatusEngine 호출이 성공적으로 제출되었습니다.

SecStreamInBodyInspection

설명 : 재 할당 가능한 버퍼에서 인바운드 요청 데이터에 대한 스트림 검사를 사용하는 기능을 구성합니다. 보안상의 이유로 우리는 여전히 스트림을 버퍼링하고 있습니다.

Syntax: SecStreamInBodyInspection On|Off

사용 예 : SecStreamInBodyInspection On

범위 : 모든

버전 : 2.6.0-2.9.x

기본값 : 꺼짐

libModSecurity에서 지원됨 : 아니오

이 기능을 사용하면 STREAM_INPUT_BODY 변수를 만들 수 있으며 데이터 수정이나 모든 콘텐츠 유형의 원시 데이터에있는 데이터와 일치하는 데 유용합니다.

- 참고 :이 지시문은 REQUEST_BODY 페이로드 데이터에 대한 전체 액세스 권한을 제공합니다. REQUEST_URI 또는 REQUEST_HEADER 데이터는 포함되지 않습니다. 또한 REQUEST_BODY와는 다른 모든 종류의 콘텐츠 유형에 데이터를 제공합니다.

- 참고 :이 지시문은 libModSecurity (v3)에서 지원되지 않습니다. 당연히 STREAM_INPUT_BODY도 libModSecurity에서 지원되지 않습니다.

- 참고 :이 지시어는 파일 업로드 시간에 상당한 영향을 줄 수 있습니다. 영향은 서버 자원과 스트리밍되는 요청 본문에서 수행되는 작업의 성격에 따라 달라집니다.

SecStreamOutBodyInspection

설명 : 재 할당 가능한 버퍼에서 아웃 바운드 요청 데이터에 대한 스트림 검사를 사용하는 기능을 구성합니다. 보안상의 이유로 우리는 여전히 스트림을 버퍼링하고 있습니다.

Syntax: SecStreamOutBodyInspection On|Off

사용 예 : SecStreamOutBodyInspection On

범위 : 모든

버전 : 2.6.0-2.9.x

libModSecurity에서 지원됨 : TBD

기본값 : 꺼짐

이 기능을 사용하면 STREAM_OUTPUT_BODY 변수를 만들 수 있으며 응답 본문에 데이터를 수정해야 할 때 유용합니다.

- 참고 :이 지시문은 RESPONSE_BODY 페이로드 데이터에 대한 액세스를 제공합니다. RESPONSE_HEADER 데이터는 포함되지 않습니다.

SecTmpDir

설명 : 임시 파일을 작성할 디렉토리를 구성합니다.

Syntax: SecTmpDir /path/to/dir

사용 예 : SecTmpDir /tmp

범위 : 모든

버전 : 2.0.0-2.9.x

libModSecurity : TBI 에서 지원됨

지정된 위치는 Apache 사용자 프로세스가 쓰기 가능해야합니다. 이것은 검사 중에 ModSecurity가 메모리 부족 (SecRequestBodyInMemoryLimit 지정 문에 지정된 것보다 많은 데이터)이있는 경우 디스크로 데이터를 스왑 할 디렉토리 위치입니다.

SecUnicodeMapFile

설명 : urlDecodeUni 변환 함수가 정규화 중에 유니 코드 코드 포인트를 매핑하는 데 사용할 파일의 경로를 정의하고 사용할 코드 포인트를 지정합니다.

Syntax: SecUnicodeMapFile /path/to/unicode.mapping CODEPOINT

사용 예 : SecUnicodeMapFile unicode.mapping 20127

범위 : 모든

버전 : 2.6.1-2.9.x

libModSecurity : TBI 에서 지원됨

SecUnicodeCodePage

설명 : 정규화 중에 urlDecodeUni 변환 함수가 사용할 유니 코드 코드 포인트를 정의합니다.

Syntax: SecUnicodeCodePage XXXXX

사용 예 : SecUnicodeCodePage 20127

범위 : 모든

버전 : 2.6.1 - 사용 불능

libModSecurity에서 지원됨 : 아니오 (더 이상 사용되지 않음)

SecUploadDir

설명 : 가로채는 파일을 저장할 디렉토리를 구성합니다.

Syntax: SecUploadDir /path/to/dir

사용 예 : SecUploadDir /tmp

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

이 디렉토리는 SecTmpDir로 정의 된 임시 디렉토리와 동일한 파일 시스템에 있어야합니다. 이 지시문은 SecUploadKeepFiles와 함께 사용됩니다.

SecUploadFileLimit

설명 : 다중 파트 POST에서 처리되는 최대 파일 업로드 수를 구성합니다.

Syntax: SecUploadFileLimit number

사용 예 : SecUploadFileLimit 10

범위 : 모든

버전 : 2.5.12

libModSecurity에서 지원됨 : 예

기본값은 100 개의 파일로 설정되지만이 값을 줄이는 것이 좋습니다. 제한을 초과하는 파일은 추출되지 않으며 MULTIPART_FILE_LIMIT_EXCEEDED 및 MULTIPART_STRICT_ERROR 플래그가 설정됩니다. 파일 검사를 우회하지 않으려면이 플래그 중 하나를 확인해야합니다.

- 참고 : 한도를 초과하면 부품 이름과 파일 이름이 FILES_NAME 및 FILES에 계속 기록되며 파일 크기는 FILES_SIZES로 기록되지만 임시 파일이 생성되지 않았으므로 FILES_TMPNAMES에는 레코드가 없습니다.

SecUploadFileMode

설명 : 8 진수 모드 (chmod에서 사용)를 사용하여 업로드 된 파일의 모드 (권한)를 구성합니다.

Syntax: SecUploadFileMode octal_mode|"default"

사용 예 : SecUploadFileMode 0640

범위 : 모든

버전 : 2.1.6

libModSecurity에서 지원됨 : 예

이 기능은 8 진 파일 모드를 지원하지 않는 운영 체제에서는 사용할 수 없습니다. 기본 모드 (0600)는 파일을 쓰는 계정에만 읽기 / 쓰기 권한을 부여합니다. 다른 계정에서 액세스해야하는 경우 (clamd를 사용하는 것이 좋습니다)이 지시문이 필요할 수 있습니다. 그러나 잠재적으로 중요한 데이터가 권한이없는 사용자에게 노출되지 않도록하려면이 지정 문을주의해서 사용하십시오. "default"값을 사용하면 기본 설정으로 되돌아갑니다.

- 주 : 프로세스 umask는이 지정 문을 사용하여 설정된 모드보다 더 제한적인 경우 여전히 모드를 제한 할 수 있습니다.

SecUploadKeepFiles

설명 : 트랜잭션 처리 후 가로채는 파일을 보관할지 여부를 구성합니다.

Syntax: SecUploadKeepFiles On|Off|RelevantOnly

사용 예 : SecUploadKeepFiles On

범위 : 모든

버전 : 2.0.0

libModSecurity에서 지원됨 : 예

이 지시문은 저장 디렉터리를 정의해야합니다 (SecUploadDir 사용).

가능한 값은 다음과 같습니다.

- 켜기 - 업로드 된 파일을 유지합니다.

- 끄기 - 업로드 된 파일을 보관하지 마십시오.

- RelevantOnly - 관련성 이 높은 요청에 속한 파일 만 보관합니다.

SecWebAppId

설명 : 별도의 영구 세션 및 사용자 저장소를 허용하는 응용 프로그램 네임 스페이스를 만듭니다.

Syntax: SecWebAppId "NAME"

사용 예 : SecWebAppId "WebApp1"

범위 : 모든

버전 : 2.0.0-2.9.x

libModSecurity : TBI 에서 지원됨

기본값 : 기본값

응용 프로그램 네임 스페이스는 여러 응용 프로그램이 동일한 서버에 배포 될 때 세션 ID와 사용자 ID 간의 충돌을 피하기 위해 사용됩니다. 사용하지 않으면 세션 ID 간의 충돌이 발생할 수 있습니다.

<VirtualHost * : 80> ServerName app1.example.com SecWebAppId "App1"... </ virtualhost> <VirtualHost * : 80> ServerName app2.example.com SecWebAppId "App2"... </ virtualhost>

표시된 두 가지 구성 예제에서 SecWebAppId는 Apache VirtualHost 지시문과 함께 사용됩니다. 응용 프로그램 네임 스페이스 정보는 감사 로그에도 기록됩니다 (H 부분의 WebApp-Info 헤더 사용).

SecXmlExternalEntity

설명 : xml 외부 엔터티의로드 프로세스를 사용 또는 사용 안 함으로 설정합니다. 프로세스를 올바르게 확인하지 않고 외부 엔터티를로드하면 보안 문제가 발생할 수 있습니다.

Syntax: SecXmlExternalEntity On|Off

사용 예 : SecXmlExternalEntity Off

범위 : 모든

버전 : 2.7.3

libModSecurity에서 지원됨 : 예

기본값 : 기본값은 꺼짐입니다.

참고 :@validateSchema 또는 @validateDtd연산자 를 사용해야하는 경우이 지정 문을 활성화해야합니다 .

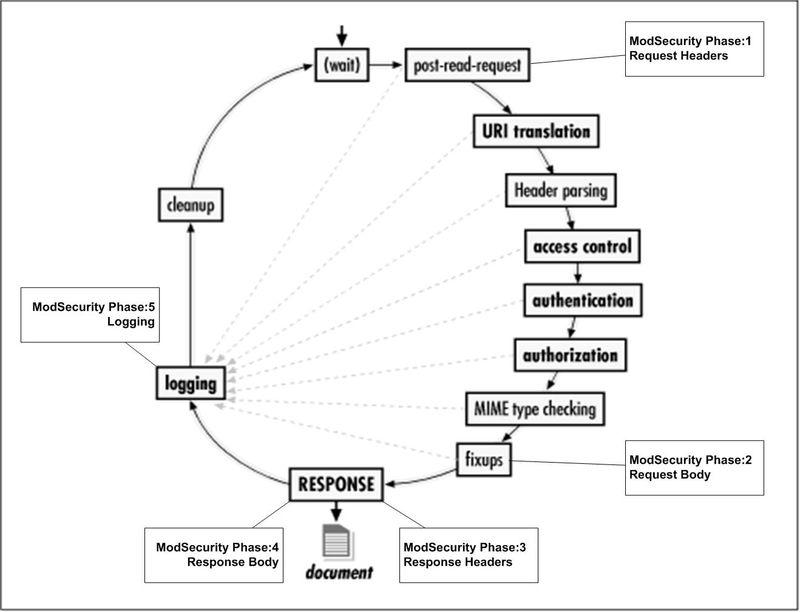

처리 단계

ModSecurity 2.x는 규칙을 Apache 요청주기의 다음 5 단계 중 하나에 배치 할 수 있습니다.

- 요청 헤더 (REQUEST_HEADERS)

- 요청 본문 (REQUEST_BODY)

- 응답 헤더 (RESPONSE_HEADERS)

- 응답 본문 (RESPONSE_BODY)

- 로깅 (로깅)

다음은 표준 Apache 요청주기의 다이어그램입니다. 다이어그램에는 5 개의 ModSecurity 처리 단계가 표시됩니다.

규칙이 실행되는 동안 실행되는 단계를 선택하려면 규칙에서 직접 또는 SecDefaultAction 지시문을 사용하여 단계 작업을 사용하십시오.

SecDefaultAction "로그, 패스, 단계 : 2, ID : 4" SecRule REQUEST_HEADERS : 호스트 "! ^ $" "거부, 단계 : 1, ID : 5"

- 참고 : 각 단계에서 사용할 수있는 데이터는 누적됩니다. 즉, 이후 단계로 이동하면 트랜잭션에서 점점 더 많은 데이터에 액세스 할 수 있습니다.

- 참고 : 규칙은 단계에 따라 실행되므로 두 규칙이 구성 파일에서 인접하지만 다른 단계에서 실행되도록 설정되어 있어도 차례대로 발생하지는 않습니다. 구성 파일의 규칙 순서는 각 단계의 규칙 내에서만 중요합니다. 이것은 skip 및 skipAfter 액션을 사용할 때 특히 중요합니다.

- 참고 : LOGGING 단계는 특별합니다. 이전 단계에서 발생한 모든 트랜잭션의 끝에서 실행됩니다. 이것은 요청이 가로 채거나 트랜잭션을 통과시키기 위해 허용 조치가 사용 된 경우에도 처리된다는 것을 의미합니다.

위상 요청 헤더

이 단계의 규칙은 Apache가 요청 헤더 읽기를 완료 한 직후에 처리됩니다 (읽기 후 요청 단계). 이 시점에서 요청 본문은 아직 읽히지 않았습니다. 모든 요청 인수를 사용할 수있는 것은 아닙니다. 규칙은 요청을 처리하기 전에 Apache가 요청을 수행하기 전에 조기에 실행해야하는 경우 (요청 본문이 읽히기 전에 수행 할 작업), 요청 본문을 버퍼링해야하는지 여부를 결정할 때이 단계에 배치해야합니다. 요청 본문을 처리해야합니다 (예 : XML로 구문 분석할지 여부).

- 참고 :이 단계의 규칙은 읽기 요청 후 훅에 아직이 정보가 없으므로 Apache 범위 지침 (디렉토리, 위치, 위치 일치 등)을 활용할 수 없습니다. 여기 예외는 VirtualHost 지시어입니다. Apache 위치에서 ModSecurity 규칙을 사용하려면 Phase 2에서 실행해야합니다. Apache Request Cycle / ModSecurity Processing Phases 다이어그램을 참조하십시오.

위상 요청 본문

이것은 범용 입력 분석 단계입니다. 대부분의 응용 프로그램 지향 규칙은 여기에 있어야합니다. 이 단계에서는 요청 본문을 읽었 음을 보증합니다 (요청 본문을 읽은 경우). ModSecurity는 요청 본문 단계에 대해 세 가지 인코딩 유형을 지원합니다.

- application / x-www-form-urlencoded - 양식 데이터를 전송하는 데 사용됩니다.

- multipart / form-data - 파일 전송에 사용됩니다.

- text / xml - XML 데이터를 전달하는 데 사용됩니다.

다른 인코딩은 대부분의 웹 응용 프로그램에서 사용되지 않습니다.

- 참고 : 요청 본문 단계 데이터에 액세스하려면 SecRequestBodyAccess를 On으로 설정해야합니다.

위상 응답 헤더

이 단계는 응답 헤더가 클라이언트로 다시 보내지기 직전에 수행됩니다. 해당 상황이 발생하기 전에 응답을 관찰하고 응답 헤더를 사용하여 응답 본문을 버퍼링할지 여부를 결정하려면 여기를 실행하십시오. 일부 응답 상태 코드 (예 : 404)는 Apache의 요청주기에서 일찍 처리되므로 예상대로 트리거 할 수 없습니다. 또한, 아파치가 나중에 훅 (예 : 날짜, 서버 및 연결)에서 추가하거나 응답하지 못하는 일부 응답 헤더가 있습니다. 프록시 설정 또는 단계에서 적절하게 작동해야합니다. 5 (로깅).

위상 응답 바디

이것은 범용 출력 분석 단계입니다. 이 시점에서 응답 본문에 대해 규칙을 실행할 수 있습니다 (물론 버퍼링 된 경우). 이것은 정보 유출, 오류 메시지 또는 실패한 인증 텍스트에 대해 아웃 바운드 HTML을 검사하려는 단계입니다.

- 참고 : 응답 본문 데이터에 액세스하려면 SecResponseBodyAccess를 On으로 설정해야합니다

위상 로깅

이 단계는 로깅이 시작되기 직전에 실행됩니다. 이 단계에 적용되는 규칙은 로깅이 수행되는 방식에만 영향을 미칩니다. 이 단계는 Apache가 기록한 오류 메시지를 검사하는 데 사용할 수 있습니다. 너무 늦기 때문에이 단계에서 연결을 거부하거나 차단할 수 없습니다. 이 단계에서는 3 단계 또는 4 단계 중 사용할 수 없었던 다른 응답 헤더도 검사 할 수 있습니다. 이 단계에서 ModSecurity 2.5.0 이상 버전의 구성 오류이므로 규칙에 방해가되지 않도록주의해야합니다.

변수

ModSecurity 2.x에서 지원되는 변수는 다음과 같습니다.

ARGS

ARGS는 콜렉션이며 자체 매개 변수 (POST Payload를 포함한 모든 인수를 의미 함), 정적 매개 변수 (해당 이름의 인수와 일치) 또는 정규 표현식 (모든 인수를 정규 표현식과 일치하는 이름과 일치 시킴)과 함께 사용할 수 있습니다. . 쿼리 문자열 또는 본문 인수 만 보려면 ARGS_GET 및 ARGS_POST 컬렉션을 참조하십시오.

일부 변수는 실제로 콜렉션이며, 런타임시 더 많은 변수로 확장됩니다. 다음 예는 모든 요청 인수를 검사합니다.

SecRule ARGS dirty "id:7"

그러나 때로는 컬렉션의 일부만보기를 원할 것입니다. 이 작업은 선택 연산자 (콜론)를 사용하여 수행 할 수 있습니다. 다음 예제는 p라는 이름의 인자만을 살펴볼 것입니다 (일반적으로 요청은 같은 이름의 인자를 여러 개 가질 수 있습니다).

SecRule ARGS:p dirty "id:8"

제외를 지정할 수도 있습니다. 다음은 z라는 이름의 것을 제외하고 dirty라는 단어에 대한 모든 요청 인수를 검사합니다 (다시 z라는 이름의 인수가 0 개 이상있을 수 있음).

SecRule ARGS|!ARGS:z dirty "id:9"

컬렉션에 얼마나 많은 변수가 있는지 계산할 수있는 특수 연산자가 있습니다. 다음 규칙은 요청에 0보다 많은 인수가있는 경우 트리거합니다 (당분간 두 번째 매개 변수를 무시하십시오).

SecRule &ARGS !^0$ "id:10"

그리고 때로는 약간 다른 이름을 가진 일련의 매개 변수를 살펴볼 필요가 있습니다. 이 경우 선택 연산자 자체에서 정규 표현식을 지정할 수 있습니다. 다음 규칙은 이름이 id_로 시작하는 모든 인수를 조사합니다.

SecRule ARGS:/^id_/ dirty "id:11"

- 참고 : ARGS : p를 사용하면 인수 p가없는 경우 연산자에 대해 아무런 호출도 발생하지 않습니다.

ModSecurity 1.X에서 ARGS 변수는 QUERY_STRING + POST_PAYLOAD를 나타 냈지만 이제는 개별 변수로 확장됩니다.

ARGS_COMBINED_SIZE

모든 요청 매개 변수의 결합 된 크기를 포함합니다. 파일은 계산에서 제외됩니다. 이 변수는 예를 들어 인수 데이터의 전체 크기가 특정 임계 값 이하인지 확인하는 규칙을 작성하는 경우에 유용합니다. 다음 규칙은 매개 변수의 길이가 2500 바이트를 초과하는 요청을 감지합니다.

SecRule ARGS_COMBINED_SIZE "@gt 2500" "id:12"

ARGS_GET

ARGS_GET은 ARGS와 유사하지만 쿼리 문자열 매개 변수 만 포함합니다.

ARGS_GET_NAMES

ARGS_GET_NAMES는 ARGS_NAMES와 유사하지만 쿼리 문자열 매개 변수의 이름 만 포함합니다.

ARGS_NAMES

모든 요청 매개 변수 이름을 포함합니다. 검사 할 특정 매개 변수 이름을 검색 할 수 있습니다. 긍정적 인 정책 시나리오에서는 권한 부여 된 인수 이름 만 허용 목록 (느낌표가있는 거꾸로 된 규칙 사용)을 허용 할 수 있습니다. 이 예제 규칙은 두 개의 인수 이름 만 허용합니다. p 및 a :

SecRule ARGS_NAMES "!^(p|a)$" "id:13"

ARGS_POST

ARGS_POST는 ARGS와 비슷하지만 POST 본문의 인수 만 포함합니다.

ARGS_POST_NAMES

ARGS_POST_NAMES는 ARGS_NAMES와 유사하지만 요청 본문 매개 변수의 이름 만 포함합니다.

AUTH_TYPE

이 변수는 HTTP에 내장 된 메소드 중 하나가 사용되는 경우 사용자를 확인하는 데 사용되는 인증 메소드를 보유합니다. 역방향 프록시 배포에서는 인증이 백엔드 웹 서버에서 처리되는 경우이 정보를 사용할 수 없습니다.

SecRule AUTH_TYPE "Basic" "id:14"

지속

현재 트랜잭션이 시작된 이후 경과 된 시간 (밀리 초)을 포함합니다. 2.6.0부터 사용 가능합니다.

- 참고 : ModSecurity 2.7.0부터는 시간이 마이크로 초입니다.

ENV

ModSecurity 또는 다른 서버 모듈에 의해 설정된 환경 변수에 대한 액세스를 제공하는 콜렉션. 원하는 변수의 이름을 지정하려면 단일 매개 변수가 필요합니다.

# 환경 변수 설정

SecRule REQUEST_FILENAME "printenv"\

"단계 : 2, id : 15, 통과, setenv : tag = 의심스러운"

# 환경 변수 검사

SecRule ENV : 태그 "의심스러운" "id : 16"

# 다른 아파치 모듈에서 환경 변수 읽기 (mod_ssl)

SecRule TX : ANOMALY_SCORE "@gt 0" "단계 : 5, id : 16, msg : '% {env.ssl_cipher}'"

- 참고 : setenv를 사용하여 Apache에서 액세스 할 환경 변수를 설정하십시오.

파일

원본 파일 이름 모음을 포함합니다 (원격 사용자의 파일 시스템에서 호출 됨). 검사 된 다중 파트 / 양식 데이터 요청에서만 사용할 수 있습니다.

SecRule FILES "@rx \.conf$" "id:17"

- 참고 : 파일이 요청 본문에서 추출 된 경우에만 사용할 수 있습니다.

FILES_COMBINED_SIZE

요청 본문으로 전송 된 파일의 총 크기를 포함합니다. 검사 된 다중 파트 / 양식 데이터 요청에서만 사용할 수 있습니다.

SecRule FILES_COMBINED_SIZE "@gt 100000" "id:18"

FILES_NAMES

파일 업로드에 사용 된 양식 필드 목록을 포함합니다. 검사 된 다중 파트 / 양식 데이터 요청에서만 사용할 수 있습니다.

SecRule FILES_NAMES "^upfile$" "id:19"

FULL_REQUEST

전체 요청을 포함합니다 : 요청 줄, 요청 헤더 및 요청 본문 (있는 경우). SecRequestBodyAccess가 On으로 설정된 경우에만 마지막으로 사용할 수 있습니다. 여기서 SecRequestBodyAccess의 모든 속성 (예 : SecRequestBodyLimit)을 준수합니다.

SecRule FULL_REQUEST "User-Agent: ModSecurity Regression Tests" "id:21"

- 참고 : 버전 2.8.0 이상에서 사용 가능

FULL_REQUEST_LENGTH

FULL_REQUEST가 사용할 수있는 바이트 수를 나타냅니다.

SecRule FULL_REQUEST_LENGTH "@eq 205" "id:21"

- 참고 : 버전 2.8.0 이상에서 사용 가능

FILES_SIZES

개별 파일 크기 목록을 포함합니다. 개별 업로드 된 파일에 크기 제한을 구현하는 데 유용합니다. 검사 된 다중 파트 / 양식 데이터 요청에서만 사용할 수 있습니다.

SecRule FILES_SIZES "@gt 100" "id:20"

FILES_TMPNAMES

디스크의 임시 파일 이름 목록을 포함합니다. @inspectFile과 함께 사용할 때 유용합니다. 검사 된 다중 파트 / 양식 데이터 요청에서만 사용할 수 있습니다.

SecRule FILES_TMPNAMES "@inspectFile /path/to/inspect_script.pl" "id:21"

FILES_TMP_CONTENT