기본 CentOS 6.x 에서 잘 사용하였는데, 3.1로 업그레이드 하면서, Amavisd 오류로 인한 문제점이 발생하여, CentOS 7.4에 ISPConfig 3.1을 설치하였습니다.

* 웹메일 프로그램이 roundcubemail 로 변경되어, 깔끔하고, 한글이 완벽하게 지원되어 좋습니다.

HOWTO 문서를 보고 그대로 따라하면 됩니다.

CentOS 7.4 (64Bit) 서버에 ISPConfig 3.1을 설치하는 방법을 보여줍니다. ISPConfig는 웹 브라우저를 통해 Apache 웹 서버, Postfix 메일 서버, MySQL, BIND 네임 서버, PureFTPd, SpamAssassin, ClamAV, Mailman 및 기타 여러 서비스를 구성 할 수있는 웹 호스팅 제어판입니다.

1 요구 사항

이러한 시스템을 설치하려면 다음이 필요합니다.

- CentOS 7.4 최소 서버 시스템. 이것은 Centos 7 최소 서버 자습서에설명 된대로 처음부터 설치 한 서버이거나 최소한의 Centos 7.4 설치가 설치된 호스팅 회사의 가상 서버 또는 루트 서버 일 수 있습니다.

- 빠른 인터넷 연결.

2 사전주의 사항

이 튜토리얼에서는 호스트 이름 server1.example.com 을 IP 주소 192.168.0.100 및 게이트웨이 192.168.0.1 과 함께 사용합니다 . 이러한 설정은 다를 수 있으므로 적절할 경우 교체해야합니다.

CentOS 플랫폼 용 ISPConfig에서는 HHVM 및 XMPP가 아직 지원되지 않습니다. ISPConfig 내에서 XMPP 채팅 서버를 관리하거나 ISPConfig 웹 사이트에서 HHVM (Hip Hop Virtual Machine)을 사용하려면 CentOS 7.4 대신 데비안 또는 Ubuntu 16.04를 서버 OS로 사용하십시오.

3 서버 준비

키보드 레이아웃 설정

서버의 키보드 레이아웃이 키보드와 일치하지 않는 경우 오른쪽 키보드로 바꿀 수 있습니다

localectl set-keymap kr사용 가능한 모든 키맵 목록을 보려면 다음을 실행하십시오.

localectl list-keymaps이 자습서 마지막 부분에 ISPConfig를 설치하려고합니다. ISPConfig는 방화벽으로 사용할 Bastille 방화벽 스크립트와 함께 제공되므로 기본 CentOS 방화벽을 지금 비활성화합니다. 물론 CentOS 방화벽을 그대로두고 필요에 따라 구성 할 수는 있지만 (나중에 CentOS 방화벽을 방해 할 수 있으므로 나중에 다른 방화벽을 사용해서는 안됩니다).

yum -y install net-tools

systemctl stop firewalld.service

systemctl disable firewalld.serviceCentOS 방화벽을 중지하고 비활성화합니다. 여기에 오류가 발생해도 괜찮습니다. 방화벽이 설치되지 않았 음을 나타냅니다.

그런 다음 방화벽이 실제로 비활성화되었는지 확인해야합니다. 이렇게하려면 다음 명령을 실행하십시오.

iptables -L출력은 다음과 같아야합니다.

[root@server1 ~]# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination또는 firewall-cmd 명령을 사용하십시오.

firewall-cmd --state[root@server1 ~]# firewall-cmd --state

not running

[root@server1 ~]#이제 다음 단계에서 설정 파일을 편집하는 데 사용할 네트워크 구성 편집기와 셸 기반 편집기 "nano"를 설치합니다.

yum -y install nano wget NetworkManager-tui설치 중에 네트워크 카드를 구성하지 않았다면 지금 할 수 있습니다. 운영...

nmtui...

ifconfig지금 인스톨러가 귀하의 IP 주소를 가지고 있는지 확인하십시오 :

[root@localhost ~]# ifconfig

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.0.100 netmask 255.255.255.0 broadcast 192.168.0.255

inet6 fe80::20c:29ff:fe1a:3d8e prefixlen 64 scopeid 0x20<link>

ether 00:0c:29:1a:3d:8e txqueuelen 1000 (Ethernet)

RX packets 184972 bytes 256696909 (244.8 MiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 62983 bytes 7236189 (6.9 MiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1 (Local Loopback)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

[root@localhost ~]#네트워크 카드가 나타나지 않으면 부팅 할 때 활성화되지 않습니다.이 경우 / etc / sysconfig / network-scripts / ifcfg-eth0 파일을 엽니 다.

vi /etc/sysconfig/network-scripts/ifcfg-ens33ONBOOT를 yes로 설정하십시오.

[...]

ONBOOT=yes

[...]서버를 재부팅하십시오.

이전에 설정 한 모든 네임 서버 목록이 있다면 /etc/resolv.conf를 확인하십시오 :

cat /etc/resolv.conf네임 서버가 누락 된 경우

nmtui누락 된 네임 서버를 다시 추가하십시오.

자, 구성에 ...

/ etc / hosts 및 / etc / hostname 조정

다음으로 /etc/hosts를 편집 할 것 입니다. 다음과 같이 만듭니다.

vi /etc/hosts127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

192.168.1.100 server1.example.com server1

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6/ etc/hostname 파일에 호스트 이름을 설정하십시오. 파일에는 "server1"과 같은 짧은 이름이 아닌 정규화 된 도메인 이름 (예 : 내 경우 server1.example.com)이 포함됩니다. nano 편집기로 파일을 엽니 다.

vi /etc/hostname그리고 파일에 호스트 이름을 설정하십시오.

server1.example.com파일을 저장하고 nano를 종료하십시오.

SELinux 사용 안 함

SELinux는 확장 된 보안을 제공해야하는 CentOS의 보안 확장입니다. 제 생각에는 보안 시스템을 구성 할 필요가 없습니다. 일반적으로 이점보다는 문제가 더 많이 발생합니다. 일부 서비스가 예상대로 작동하지 않아 문제 해결을 한 후 일주일이 지난 후에 생각해보십시오. 모든 것이 괜찮 았는지 확인하고, SELinux만이 문제를 일으켰습니다.) 따라서 비활성화합니다 (나중에 ISPConfig를 설치하려는 경우 필수).

/ etc / selinux / config를 편집 하고 SELINUX = disabled로 설정하십시오 .

vi /etc/selinux/config# This file controls the state of SELinux on the system.

# SELINUX= can take one of these three values:

# enforcing - SELinux security policy is enforced.

# permissive - SELinux prints warnings instead of enforcing.

# disabled - No SELinux policy is loaded.

SELINUX=disabled

# SELINUXTYPE= can take one of these two values:

# targeted - Targeted processes are protected,

# mls - Multi Level Security protection.

SELINUXTYPE=targeted

그 다음에는 시스템을 재부팅해야합니다.

reboot

4 추가 리포지토리 활성화 및 일부 소프트웨어 설치

먼저 소프트웨어 패키지의 GPG 키를 가져옵니다.

rpm --import /etc/pki/rpm-gpg/RPM-GPG-KEY*그런 다음 CentOS 시스템에서 EPEL 저장소를 사용할 수있게합니다.이 튜토리얼에서 설치할 많은 패키지는 공식 CentOS 7 저장소에 없습니다.

yum -y install epel-releaseyum -y install yum-priorities/etc/yum.repos.d/epel.repo ... 편집

vi /etc/yum.repos.d/epel.repo... 그리고 라인 우선 순위 = 10 을 [epel] 섹션에 추가하십시오 :

[epel]

name=Extra Packages for Enterprise Linux 7 - $basearch

#baseurl=http://download.fedoraproject.org/pub/epel/7/$basearch

mirrorlist=https://mirrors.fedoraproject.org/metalink?repo=epel-7&arch=$basearch

failovermethod=priority

enabled=1

priority=10

gpgcheck=1

gpgkey=file:///etc/pki/rpm-gpg/RPM-GPG-KEY-EPEL-7

[...]

그런 다음 시스템의 기존 패키지를 업데이트합니다.

yum -y update이제 우리는 나중에 필요한 몇 가지 소프트웨어 패키지를 설치합니다.

yum -y groupinstall 'Development Tools'

5 쿼터

(내가했던 것처럼 다른 파티션 구성표를 선택한 경우이 장을 조정하여 할당량을 필요한 파티션에 적용해야합니다.)

할당량을 설치하려면 다음 명령을 실행하십시오.

yum -y install quota이제 웹 사이트 (/ var / www)와 maildir 데이터 (var / vmail)가 저장된 파일 시스템에 할당량이 이미 활성화되어 있는지 확인합니다. 이 예제 설정에서는 하나의 큰 루트 파티션이 있으므로 '/'을 검색합니다.

mount | grep ' / '[root@server1 ~]# mount | grep ' / '

/dev/mapper/centos-root on / type xfs (rw,relatime,attr2,inode64,noquota)

[root@server1 ~]#별도의 / var 파티션이 있다면 다음을 사용하십시오 :

mount | grep ' /var '대신에. 행에 " noquota " 라는 단어가 포함되어 있으면 다음 단계를 진행하여 할당량을 활성화하십시오.

/ (루트) 파티션에서 할당량 사용

일반적으로 / etc / fstab 파일에서 할당량을 활성화 할 수 있지만 파일 시스템이 루트 파일 시스템 "/"인 경우 Linux 커널의 부팅 매개 변수로 할당량을 활성화해야합니다.

grub 구성 파일을 편집하십시오.

vi /etc/default/grub로 시작하는 줄 fole 검색 GRUB_CMDLINE_LINUX을 추가합니다 rootflags들에게 = uquota, gquota을 결과 행은 다음과 같습니다도록 명령 줄 매개 변수 :

GRUB_CMDLINE_LINUX="crashkernel=auto rd.lvm.lv=centos/root rd.lvm.lv=centos/swap rhgb quiet rootflags=uquota,gquota"다음 명령을 실행하여 변경 사항을 적용하십시오.

cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg_bak

grub2-mkconfig -o /boot/grub2/grub.cfg서버를 재부팅하십시오.

reboot이제 할당량을 사용할 수 있는지 확인하십시오.

mount | grep ' / '[root@server1 ~]# mount | grep ' / '

/dev/mapper/centos-root on / type xfs (rw,relatime,attr2,inode64,usrquota,grpquota)

[root@server1 ~]#할당량이 활성화되면 마운트 옵션 목록에서 " usrquota, grpquota "를 볼 수 있습니다 .

별도의 / var 파티션에서 할당량 사용

별도의 / var 파티션이 있다면, 편집 등 / fstab에 / 을 추가 , gquota을 uquota 받는 사람 / 파티션 ( 는 / dev / 매퍼 / CentOS는-VAR ) :

vi /etc/fstab#

# /etc/fstab

# Created by anaconda on Sun Sep 21 16:33:45 2014

#

# Accessible filesystems, by reference, are maintained under '/dev/disk'

# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info

#

/dev/mapper/centos-root / xfs defaults 1 1

/dev/mapper/centos-var /var xfs defaults,uquota,gquota 1 2

UUID=9ac06939-7e43-4efd-957a-486775edd7b4 /boot xfs defaults 1 3

/dev/mapper/centos-swap swap swap defaults 0 0

그런 다음 실행

mount -o remount /varquotacheck -avugm

quotaon -avug할당량을 사용하도록 설정합니다. 할당량이 활성화 된 파티션이 없다는 오류가 발생하면 계속하기 전에 서버를 재부팅하십시오.

6 아파치, MySQL, phpMyAdmin 설치하기

하나의 명령으로 필요한 패키지를 설치할 수 있습니다 :

yum -y install ntp httpd mod_ssl mariadb-server php php-mysql php-mbstring phpmyadminHTTPOXY 취약점 을 통해 서버를 공격 할 수 없도록하기 위해 우리는 아파치의 HTTP_PROXY 헤더를 전역 적으로 비활성화 할 것입니다.

httpd.conf 파일 끝에 apache 헤더 규칙을 추가하십시오.

echo "RequestHeader unset Proxy early" >> /etc/httpd/conf/httpd.conf그리고 httpd를 다시 시작하여 구성 변경 사항을 적용하십시오.

service httpd restart

7 Dovecot 설치

Dovecot은 다음과 같이 설치할 수 있습니다.

yum -y install dovecot dovecot-mysql dovecot-pigeonhole빈 dovecot-sql.conf 파일을 만들고 심볼릭 링크를 만듭니다.

touch /etc/dovecot/dovecot-sql.conf

ln -s /etc/dovecot/dovecot-sql.conf /etc/dovecot-sql.conf

ln -s /etc/dovecot/dovecot.conf /etc/dovecot.conf이제 시스템 시작 링크를 만들고 Dovecot을 시작하십시오 :

systemctl enable dovecot

systemctl start dovecot

8 Postfix 설치

Postfix는 다음과 같이 설치할 수 있습니다 :

yum -y install postfixSendmail을 끄고 Postfix와 MariaDB (MySQL)를 시작하십시오 :

systemctl enable mariadb.service

systemctl start mariadb.servicesystemctl stop sendmail.service

systemctl disable sendmail.service

systemctl enable postfix.service

systemctl restart postfix.servicesendmail이 서버에 설치되어있는 경우 시작되지 않도록 sendmail을 비활성화합니다. 따라서 오류 메시지 "메서드 호출을 실행하지 못했습니다 : Unit sendmail.service not loaded." 무시할 수 있습니다.

9 Getmail 설치

Getmail은 다음과 같이 설치할 수 있습니다.

yum -y install getmail

10 MySQL 암호 설정 및 phpMyAdmin 구성

MySQL 루트 계정에 대한 암호를 설정하십시오 :

mysql_secure_installation[root@server1 tmp]# mysql_secure_installation

NOTE: RUNNING ALL PARTS OF THIS SCRIPT IS RECOMMENDED FOR ALL MariaDB

SERVERS IN PRODUCTION USE! PLEASE READ EACH STEP CAREFULLY!In order to log into MariaDB to secure it, we'll need the current

password for the root user. If you've just installed MariaDB, and

you haven't set the root password yet, the password will be blank,

so you should just press enter here.Enter current password for root (enter for none): <-- ENTER

OK, successfully used password, moving on...Setting the root password ensures that nobody can log into the MariaDB

root user without the proper authorisation.

Set root password? [Y/n] <-- ENTER

New password: <-- yourrootsqlpassword

Re-enter new password: <-- yourrootsqlpassword

Password updated successfully!

Reloading privilege tables..

... Success!

By default, a MariaDB installation has an anonymous user, allowing anyone

to log into MariaDB without having to have a user account created for

them. This is intended only for testing, and to make the installation

go a bit smoother. You should remove them before moving into a

production environment.

Remove anonymous users? [Y/n] <-- ENTER

... Success!

Normally, root should only be allowed to connect from 'localhost'. This

ensures that someone cannot guess at the root password from the network.

Disallow root login remotely? [Y/n] <-- ENTER

... Success!

By default, MariaDB comes with a database named 'test' that anyone can

access. This is also intended only for testing, and should be removed

before moving into a production environment.

Remove test database and access to it? [Y/n] <-- ENTER

- Dropping test database...

... Success!

- Removing privileges on test database...

... Success!

Reloading the privilege tables will ensure that all changes made so far

will take effect immediately.

Reload privilege tables now? [Y/n] <-- ENTER

... Success!

Cleaning up...

All done! If you've completed all of the above steps, your MariaDB

installation should now be secure.

Thanks for using MariaDB!

[root@server1 tmp]#이제 phpMyAdmin을 구성합니다. 우리는 phpMyAdmin이 두 개의 "Require ip"라인을 주석 처리하고 <Directory / usr / share / phpMyAdmin /> 디렉토리에 "Require all"을 추가하여 phpMyAdmin이 localhost뿐만 아니라 연결을 허용하도록 Apache 구성을 변경합니다

vi /etc/httpd/conf.d/phpMyAdmin.conf# phpMyAdmin - Web based MySQL browser written in php

#

# Allows only localhost by default

#

# But allowing phpMyAdmin to anyone other than localhost should be considered

# dangerous unless properly secured by SSL

Alias /phpMyAdmin /usr/share/phpMyAdmin

Alias /phpmyadmin /usr/share/phpMyAdmin

<Directory /usr/share/phpMyAdmin/>

AddDefaultCharset UTF-8

<IfModule mod_authz_core.c>

# Apache 2.4

<RequireAny>

# Require ip 127.0.0.1

# Require ip ::1

Require all granted

</RequireAny>

</IfModule>

<IfModule !mod_authz_core.c>

# Apache 2.2

Order Deny,Allow

Deny from All

Allow from 127.0.0.1

Allow from ::1

</IfModule>

</Directory>

다음으로 phpMyAdmin의 인증을 cookie를 http 로 변경합니다.

vi /etc/phpMyAdmin/config.inc.php[...]

/* Authentication type */

$cfg['Servers'][$i]['auth_type'] = 'http';

[...]

그런 다음 Apache 용 시스템 시작 링크를 만들고 시작합니다.

systemctl enable httpd.service

systemctl restart httpd.service이제 브라우저를 http://server1.example.com/phpmyadmin/ 또는 http://192.168.1.100/phpmyadmin/ 로 이동하고 사용자 이름 root 및 새로운 루트 MySQL 암호로 로그인하십시오.

11 Amavisd-new, SpamAssassin, ClamAV 및 Postgrey 설치

amavisd-new, SpamAssassin 및 ClamAV를 설치하려면 다음 명령을 실행하십시오.

yum -y install amavisd-new spamassassin clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd unzip bzip2 perl-DBD-mysql postgrey re2cfreshclam 구성 파일 /etc/freshclam.conf를 편집하십시오.

vi /etc/freshclam.conf아래와 같이 "Example"행이 주석 처리되었는지 확인하십시오. 기본적으로 주석처리가 되어 있습니다.

[....]

#Example

[....]freshclam과 함께 자동 ClamAV 서명 업데이트를 사용하려면 / etc / sysconfig / freshclam 파일을 편집하십시오 .

vi /etc/sysconfig/freshclam그리고 마지막 줄 앞에 # FRESHCLAM_DELAY= 를 확인합니다.

# FRESHCLAM_DELAY=그런 다음 우리는 freshclam, amavisd 및 clamd.amavisd를 시작합니다.

sa-update

freshclam

systemctl enable amavisd.service

systemctl start amavisd.service

systemctl start clamd@amavisd.service

systemctl enable postgrey.service

systemctl start postgrey.servicepostgrey.service 시작에서 오류가 발생한다. 왜그런지 모른다..그냥 넘어가자

Failed to start postgrey.service\xef\xbb\xbf\xef\xbb\xbf.service: Unit not found.

12 mod_php, mod_fcgi / PHP, PHP-FPM으로 아파치 설치하기

ISPConfig 3은 웹 사이트별로 mod_php, mod_fcgi / PHP, cgi / PHP 및 PHP-FPM을 사용할 수있게합니다.

다음과 같이 mod_php, mod_fcgid 및 PHP와 함께 Apache2를 설치할 수 있습니다.

yum -y install php php-devel php-gd php-imap php-ldap php-mysql php-odbc php-pear php-xml php-xmlrpc php-pecl-apc php-mbstring php-mcrypt php-mssql php-snmp php-soap php-tidy curl curl-devel perl-libwww-perl ImageMagick libxml2 libxml2-devel mod_fcgid php-cli httpd-devel php-fpm wget다음으로 /etc/php.ini 를 엽니 다 .

vi /etc/php.ini... 오류보고를 변경하여 (통지가 더 이상 표시되지 않도록), 시간대를 설정하고 cgi.fix_pathinfo = 1의 주석 처리를 제거하십시오 .

[...] ;error_reporting = E_ALL & ~E_DEPRECATED error_reporting = E_ALL & ~E_NOTICE & ~E_DEPRECATED & ~E_STRICT [...] ; cgi.fix_pathinfo provides *real* PATH_INFO/PATH_TRANSLATED support for CGI. PHP's ; previous behaviour was to set PATH_TRANSLATED to SCRIPT_FILENAME, and to not grok ; what PATH_INFO is. For more information on PAppp.tldTH_INFO, see the cgi specs. Setting ; this to 1 will cause PHP CGI to fix its paths to conform to the spec. A setting ; of zero causes PHP to behave as before. Default is 1. You should fix your scripts ; to use SCRIPT_FILENAME rather than PATH_TRANSLATED. ; http://www.php.net/manual/en/ini.core.php#ini.cgi.fix-pathinfo cgi.fix_pathinfo=1 [...] date.timezone = 'Asia/Seoul' [...]

post_max_size = 200M

[...]

upload_max_filesize = 200M

[...]short_open_tag = On

[...]

부팅 할 때 httpd와 PHP-FPM을 활성화하고 PHP-FPM 서비스를 시작하십시오.

systemctl start php-fpm.service

systemctl enable php-fpm.service

systemctl enable httpd.service마지막으로 Apache를 다시 시작합니다.

systemctl restart httpd.service이제 Let 's 암호화에 대한 지원을 추가 할 것입니다.

mkdir /opt/certbot

cd /opt/certbot

wget https://dl.eff.org/certbot-auto

chmod a+x ./certbot-auto이제 소프트웨어를 다운로드하고 설치하는 certboot-auto 명령을 실행하고,

관련 패키지를 설치합니다.

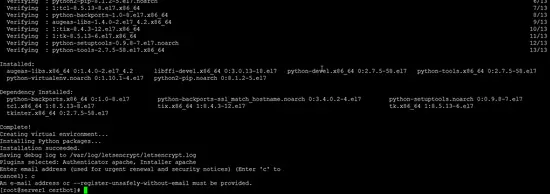

./certbot-auto관련 패키지가 설치를 할까요 Is this ok [y/d/N]: y를 입력하여 설치합니다.

Transaction Summary

==================================================================================================================

Install 6 Packages (+8 Dependent packages)

Total download size: 9.3 M

Installed size: 26 M

Is this ok [y/d/N]: y

Downloading packages:

(1/14): python-backports-1.0-8.el7.x86_64.rpm | 5.8 kB 00:00:00

(2/14): libffi-devel-3.0.13-18.el7.x86_64.rpm | 23 kB 00:00:00

(3/14): augeas-libs-1.4.0-6.el7_6.1.x86_64.rpm | 355 kB 00:00:00

(4/14): python-backports-ssl_match_hostname-3.5.0.1-1.el7.noarch.rpm | 13 kB 00:00:00

(5/14): python-ipaddress-1.0.16-2.el7.noarch.rpm | 34 kB 00:00:00

(6/14): python-devel-2.7.5-76.el7.x86_64.rpm | 398 kB 00:00:00

(7/14): python-setuptools-0.9.8-7.el7.noarch.rpm | 397 kB 00:00:00

(8/14): python-tools-2.7.5-76.el7.x86_64.rpm | 856 kB 00:00:00

(9/14): python-virtualenv-15.1.0-2.el7.noarch.rpm | 1.7 MB 00:00:00

(10/14): tix-8.4.3-12.el7.x86_64.rpm | 254 kB 00:00:00

(11/14): tcl-8.5.13-8.el7.x86_64.rpm | 1.9 MB 00:00:00

(12/14): tkinter-2.7.5-76.el7.x86_64.rpm | 326 kB 00:00:00

(13/14): tk-8.5.13-6.el7.x86_64.rpm | 1.4 MB 00:00:00

(14/14): python2-pip-8.1.2-7.el7.noarch.rpm | 1.7 MB 00:00:00

------------------------------------------------------------------------------------------------------------------

Total 9.9 MB/s | 9.3 MB 00:00:00Complete! Upgrading certbot-auto 0.30.2 to 0.31.0... Replacing certbot-auto... Creating virtual environment... Installing Python packages... Installation succeeded. Saving debug log to /var/log/letsencrypt/letsencrypt.log Plugins selected: Authenticator apache, Installer apache Enter email address (used for urgent renewal and security notices) (Enter 'c' to cancel):c <--[Enter]

이 명령은 "구성 파일에 이름이 없습니다"라는 메시지를 표시하고 계속할 것인지 묻습니다. "c"를 선택하면 ispconfig에서 certs가 만들어 지므로 여기에서 취소하십시오.

13 mod_python의 설치

apache 모듈 mod_python은 RPM 패키지로 사용할 수 없으므로 소스에서 컴파일합니다. 첫 번째 단계는 python 개발 파일을 설치하고 현재 mod_python 버전을 tar.gz 파일로 다운로드하는 것입니다.

yum -y install python-develcd /usr/local/src/

wget http://dist.modpython.org/dist/mod_python-3.5.0.tgz

tar xfz mod_python-3.5.0.tgz

cd mod_python-3.5.0그런 다음 모듈을 구성하고 컴파일하십시오.

./configure

make컴파일 된 모듈에 설치가 실패하여 " version ="fatal : 자식 저장소 (또는 상위 디렉토리)가 아닌 .git "오류가 발생합니다.이를 수정하려면이 sed 명령을 실행하십시오. 명령은 한 줄입니다!).

sed -e 's/(git describe --always)/(git describe --always 2>\/dev\/null)/g' -e 's/`git describe --always`/`git describe --always 2>\/dev\/null`/g' -i $( find . -type f -name Makefile\* -o -name version.sh )그런 다음이 명령으로 모듈을 설치하십시오.

make installApache에서 모듈을 활성화합니다.

echo 'LoadModule python_module modules/mod_python.so' > /etc/httpd/conf.modules.d/10-python.conf

systemctl restart httpd.service

14 PureFTPd 설치

PureFTPd는 다음 명령으로 설치할 수 있습니다.

yum -y install pure-ftpd그런 다음 시스템 시작 링크를 만들고 PureFTPd를 시작하십시오.

systemctl enable pure-ftpd.service

systemctl start pure-ftpd.service이제 FTP 및 TLS 세션을 허용하도록 PureFTPd를 구성합니다. FTP는 모든 암호와 모든 데이터가 일반 텍스트로 전송되므로 매우 안전하지 않은 프로토콜입니다. TLS를 사용하면 전체 통신을 암호화 할 수 있으므로 FTP가 훨씬 안전 해집니다.

OpenSSL은 TLS에 필요합니다. OpenSSL을 설치하려면 다음을 실행하십시오.

yum install openssl/etc/pure-ftpd/pure-ftpd.conf를 엽니 다 .

vi /etc/pure-ftpd/pure-ftpd.confFTP 및 TLS 세션을 허용 하려면 TLS 회선 앞의 #을 제거하여 TLS 를 1 로 설정 하십시오. TLS를 활성화하는 것이 좋습니다.

[...]

# This option can accept three values :

# 0 : disable SSL/TLS encryption layer (default).

# 1 : accept both traditional and encrypted sessions.

# 2 : refuse connections that don't use SSL/TLS security mechanisms,

# including anonymous sessions.

# Do _not_ uncomment this blindly. Be sure that :

# 1) Your server has been compiled with SSL/TLS support (--with-tls),

# 2) A valid certificate is in place,

# 3) Only compatible clients will log in.

TLS 1

[...]

TLS를 사용하려면 SSL 인증서를 만들어야합니다. 나는 그것을 /etc/ssl/private/ 디렉토리에 만들고, 그 디렉토리를 먼저 만든다 :

mkdir -p /etc/ssl/private/그런 다음 다음과 같이 SSL 인증서를 생성 할 수 있습니다.

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pemCountry Name (2 letter code) [XX]: KR

State or Province Name (full name) []: Seoul

Locality Name (eg, city) [Default City]:Kangnamgu

Organization Name (eg, company) [Default Company Ltd]:Company Ltd.

Organizational Unit Name (eg, section) []: System Team

Common Name (eg, your name or your server's hostname) []: <-- 네임서버에 등록된 도메인 이름 입력 (예로 "server1.example.com").

Email Address []:<-- Email 입력.

SSL 인증서의 사용 권한을 변경하십시오.

chmod 600 /etc/ssl/private/pure-ftpd.pemDHParam 파일 만들기 :

openssl dhparam -out /etc/ssl/private/pure-ftpd-dhparams.pem 2048마지막으로 PureFTPd를 다시 시작하십시오.

systemctl restart pure-ftpd.service그게 전부 야. 이제 FTP 클라이언트를 사용하여 연결을 시도 할 수 있습니다. 그러나 TLS를 사용하도록 FTP 클라이언트를 구성해야합니다.

15 BIND 설치

다음과 같이 BIND를 설치할 수 있습니다 :

yum -y install bind bind-utils haveged기존 /etc/named.conf 파일을 백업 하고 다음과 같이 새 파일을 만듭니다.

cp /etc/named.conf /etc/named.conf_bak

cat /dev/null > /etc/named.conf

vi /etc/named.conf//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

options {

listen-on port 53 { any; };

listen-on-v6 port 53 { any; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

allow-query { any; };

allow-recursion {"none";};

recursion no;

};

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

zone "." IN {

type hint;

file "named.ca";

};

include "/etc/named.conf.local";

파일 만들기 /etc/named.conf.local 의 끝 부분에 포함되어 /etc/named.conf 파일 ( /etc/named.conf.local은 당신이 ISPConfig에서 DNS 영역을 만드는 경우 나중에 ISPConfig에 의해 채워 것) :

touch /etc/named.conf.local그런 다음 시작 링크를 만들고 BIND를 시작합니다.

systemctl enable named.service

systemctl start named.service

systemctl enable haveged.service

systemctl start haveged.service

16 Webalizer 및 AWStats 설치

AWStats는 다음과 같이 설치할 수 있습니다.

yum -y install webalizer awstats perl-DateTime-Format-HTTP perl-DateTime-Format-Builder/etc/httpd/conf.d/awstats.conf 파일을 편집하십시오 .

vi /etc/httpd/conf.d/awstats.conf그리고 라인을 변경하십시오 :

Require local를 아래처럼 변경합니다.

Require all granted그리고 아파치를 다시 시작하십시오 :

systemctl restart httpd.service17 Jailkit 설치

Jailkit은 SSH 사용자와 cronjob을 chroot하는 데 사용됩니다. 다음과 같이 설치할 수 있습니다 ( 중요 : ISMConfig 전에 Jailkit을 설치해야합니다. 나중에 설치할 수 없습니다 ).

cd /tmp

wget http://olivier.sessink.nl/jailkit/jailkit-2.19.tar.gz

tar xvfz jailkit-2.19.tar.gz

cd jailkit-2.19

./configure

make

make install

cd ..

rm -rf jailkit-2.19*

18 Fail2Ban 설치

이것은 선택 사항이지만 ISPConfig 모니터가 로그를 표시하려고하기 때.에 권장됩니다.

yum -y install iptables-services fail2ban fail2ban-systemd

systemctl stop firewalld.service

systemctl mask firewalld.service

systemctl disable firewalld.service

systemctl stop firewalld.service다음으로 /etc/fail2ban/jail.local 파일을 만들고 ssh, 전자 메일 및 ftp 서비스에 대한 모니터링을 활성화합니다.

vi /etc/fail2ban/jail.localjail.local 파일에 다음 내용을 추가하십시오.

[sshd]

enabled = true

action = iptables[name=sshd, port=ssh, protocol=tcp]

[pure-ftpd]

enabled = true

action = iptables[name=FTP, port=ftp, protocol=tcp]

maxretry = 3

[dovecot]

enabled = true

action = iptables-multiport[name=dovecot, port="pop3,pop3s,imap,imaps", protocol=tcp]

maxretry = 5

[postfix-sasl]

enabled = true

action = iptables-multiport[name=postfix-sasl, port="smtp,smtps,submission", protocol=tcp]

maxretry = 3그런 다음 fail2ban에 대한 시스템 시작 링크를 만들고 시작합니다.

systemctl enable fail2ban.service

systemctl start fail2ban.service

19 rkhunter 설치

rkhunter는 다음과 같이 설치할 수 있습니다.

yum -y install rkhunter

20 Mailman 설치

서버에서 Mailman으로 메일 링리스트를 관리하려면 mailman을 지금 설치하십시오. Mailman은 ISPConfig에서 지원되므로 나중에 ISPConfig를 통해 새로운 메일 링리스트를 작성할 수 있습니다.

yum -y install mailmanMailman을 시작하기 전에 mailman 이라는 첫 번째 메일 링리스트를 작성해야합니다.

touch /var/lib/mailman/data/aliases

postmap /var/lib/mailman/data/aliases

/usr/lib/mailman/bin/newlist mailman

ln -s /usr/lib/mailman/mail/mailman /usr/bin/mailman[root@server1 tmp]# /usr/lib/mailman/bin/newlist mailman

Enter the email of the person running the list: <-- admin email address, e.g. listadmin@example.com

Initial mailman password: <-- admin password for the mailman list

To finish creating your mailing list, you must edit your /etc/aliases (or

equivalent) file by adding the following lines, and possibly running the

`newaliases' program:

## mailman mailing list

mailman: "|/usr/lib/mailman/mail/mailman post mailman"

mailman-admin: "|/usr/lib/mailman/mail/mailman admin mailman"

mailman-bounces: "|/usr/lib/mailman/mail/mailman bounces mailman"

mailman-confirm: "|/usr/lib/mailman/mail/mailman confirm mailman"

mailman-join: "|/usr/lib/mailman/mail/mailman join mailman"

mailman-leave: "|/usr/lib/mailman/mail/mailman leave mailman"

mailman-owner: "|/usr/lib/mailman/mail/mailman owner mailman"

mailman-request: "|/usr/lib/mailman/mail/mailman request mailman"

mailman-subscribe: "|/usr/lib/mailman/mail/mailman subscribe mailman"

mailman-unsubscribe: "|/usr/lib/mailman/mail/mailman unsubscribe mailman"

Hit enter to notify mailman owner... <-- ENTER

[root@server1 tmp]#

나중에 / etc / aliases를 엽니 다 .

vi /etc/aliases... 다음 행을 추가하십시오.

## mailman mailing list

mailman: "|/usr/lib/mailman/mail/mailman post mailman"

mailman-admin: "|/usr/lib/mailman/mail/mailman admin mailman"

mailman-bounces: "|/usr/lib/mailman/mail/mailman bounces mailman"

mailman-confirm: "|/usr/lib/mailman/mail/mailman confirm mailman"

mailman-join: "|/usr/lib/mailman/mail/mailman join mailman"

mailman-leave: "|/usr/lib/mailman/mail/mailman leave mailman"

mailman-owner: "|/usr/lib/mailman/mail/mailman owner mailman"

mailman-request: "|/usr/lib/mailman/mail/mailman request mailman"

mailman-subscribe: "|/usr/lib/mailman/mail/mailman subscribe mailman"

mailman-unsubscribe: "|/usr/lib/mailman/mail/mailman unsubscribe mailman"

실행하라

newaliases이후 Postfix를 재시작하십시오 :

systemctl restart postfix.service이제 Mailman Apache 구성 파일 /etc/httpd/conf.d/mailman.conf를 엽니 다 .

vi /etc/httpd/conf.d/mailman.conf... and add the line ScriptAlias /cgi-bin/mailman/ /usr/lib/mailman/cgi-bin/. Comment out Alias /pipermail/ /var/lib/mailman/archives/public/ and add the line Alias /pipermail /var/lib/mailman/archives/public/:

# # httpd configuration settings for use with mailman. # ScriptAlias /mailman/ /usr/lib/mailman/cgi-bin/ ScriptAlias /cgi-bin/mailman/ /usr/lib/mailman/cgi-bin/ <Directory /usr/lib/mailman/cgi-bin/> AllowOverride None Options ExecCGI #Require all granted Order allow,deny Allow from all </Directory> #Alias /pipermail/ /var/lib/mailman/archives/public/ Alias /pipermail /var/lib/mailman/archives/public/ <Directory /var/lib/mailman/archives/public> Options Indexes MultiViews FollowSymLinks AllowOverride None #Require all granted Order allow,deny Allow from all AddDefaultCharset Off </Directory> # Uncomment the following line, to redirect queries to /mailman to the # listinfo page (recommended). # RedirectMatch ^/mailman[/]*$ /mailman/listinfo

아파치를 재시작하십시오 :

systemctl restart httpd.serviceMailman의 시스템 시작 링크를 만들고 시작하십시오.

systemctl enable mailman.service

systemctl start mailman.serviceISPConfig 3을 설치하면 다음과 같이 Mailman에 액세스 할 수 있습니다.

모든 Apache 가상 호스트에 대해 /cgi-bin/mailman 별칭을 사용할 수 있습니다 ( Mailman에 액세스하려는 모든 가상 호스트에 대해 suExec 및 CGI를 비활성화해야합니다 !). 즉 Mailman admin 인터페이스에 액세스하여 목록을 볼 수 있습니다

http://<vhost>/cgi-bin/mailman/admin/<listname>

http://<vhost>/cgi-bin/mailman/listinfo/<listname>

아래 에 http://<가상 호스트>/pipermail/<listname> 메일 링리스트 아카이브를 찾을 수 있습니다.

21 Roundcube webmail 설치

RoundCube 웹 메일 클라이언트를 설치하려면 다음을 실행하십시오.

yum -y install roundcubemail다음과 같이 roundcubemail.conf 구성 파일을 변경하십시오.

vi /etc/httpd/conf.d/roundcubemail.conf# # Round Cube Webmail is a browser-based multilingual IMAP client # Alias /roundcubemail /usr/share/roundcubemail

Alias /webmail /usr/share/roundcubemail # Define who can access the Webmail # You can enlarge permissions once configured #<Directory /usr/share/roundcubemail/> # <IfModule mod_authz_core.c> # # Apache 2.4 # Require local # </IfModule> # <IfModule !mod_authz_core.c> # # Apache 2.2 # Order Deny,Allow # Deny from all # Allow from 127.0.0.1 # Allow from ::1 # </IfModule> #</Directory> <Directory /usr/share/roundcubemail/> Options none AllowOverride Limit Require all granted </Directory> # Define who can access the installer # keep this secured once configured #<Directory /usr/share/roundcubemail/installer/> # <IfModule mod_authz_core.c> # # Apache 2.4 # Require local # </IfModule> # <IfModule !mod_authz_core.c> # # Apache 2.2 # Order Deny,Allow # Deny from all # Allow from 127.0.0.1 # Allow from ::1 # </IfModule> #</Directory> # 설치후 삭제하세요 <Directory /usr/share/roundcubemail/installer> Options none AllowOverride Limit Require all granted </Directory> # Those directories should not be viewed by Web clients. <Directory /usr/share/roundcubemail/bin/> Order Allow,Deny Deny from all </Directory> <Directory /usr/share/roundcubemail/plugins/enigma/home/> Order Allow,Deny Deny from all </Directory>

아파치를 재시작하십시오 :

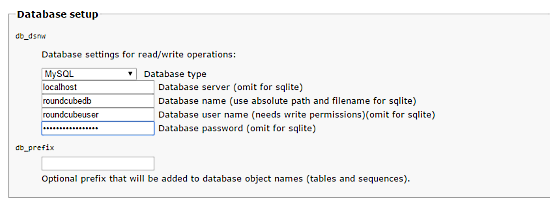

systemctl restart httpd.service이제 RoundCube 메일에 대한 데이터베이스가 필요합니다. 다음과 같이 초기화 할 것입니다.

mysql -u root -pMariaDB 프롬프트에서 다음을 사용하십시오.

CREATE DATABASE roundcubedb;

CREATE USER roundcubeuser@localhost IDENTIFIED BY 'roundcubepassword';

GRANT ALL PRIVILEGES on roundcubedb.* to roundcubeuser@localhost ;

FLUSH PRIVILEGES;

exit;예를 들어 RoundCube 데이터베이스의 세부 정보를 사용하고 있습니다. 보안상의 이유로 선택에 따라 값을 대체하십시오.

이제 RoundCube를 브라우저 ( http://192.168.0.100/roundcubemail/installer) 에 설치합니다.

이제

vi /etc/roundcubemail/config.inc.php<?php

/* Local configuration for Roundcube Webmail */

// ----------------------------------

// SQL DATABASE

// ----------------------------------

// Database connection string (DSN) for read+write operations

// Format (compatible with PEAR MDB2): db_provider://user:password@host/database

// Currently supported db_providers: mysql, pgsql, sqlite, mssql or sqlsrv

// For examples see http://pear.php.net/manual/en/package.database.mdb2.intro-dsn.php

// NOTE: for SQLite use absolute path: 'sqlite:////full/path/to/sqlite.db?mode=0646'

$config['db_dsnw'] = 'mysql://roundcubeuser:roundcubepassword@localhost/roundcubedb';

// ----------------------------------

// IMAP

// ----------------------------------

// The mail host chosen to perform the log-in.

// Leave blank to show a textbox at login, give a list of hosts

// to display a pulldown menu or set one host as string.

// To use SSL/TLS connection, enter hostname with prefix ssl:// or tls://

// Supported replacement variables:

// %n - hostname ($_SERVER['SERVER_NAME'])

// %t - hostname without the first part

// %d - domain (http hostname $_SERVER['HTTP_HOST'] without the first part)

// %s - domain name after the '@' from e-mail address provided at login screen

// For example %n = mail.domain.tld, %t = domain.tld

// WARNING: After hostname change update of mail_host column in users table is

// required to match old user data records with the new host.

$config['default_host'] = 'localhost';

// provide an URL where a user can get support for this Roundcube installation

// PLEASE DO NOT LINK TO THE ROUNDCUBE.NET WEBSITE HERE!

$config['support_url'] = '';

// this key is used to encrypt the users imap password which is stored

// in the session record (and the client cookie if remember password is enabled).

// please provide a string of exactly 24 chars.

$config['des_key'] = 'FHgaM7ihtMkM1cBwckOcxPdT';

// ----------------------------------

// PLUGINS

// ----------------------------------

// List of active plugins (in plugins/ directory)

$config['plugins'] = array();

// Set the spell checking engine. Possible values:

// - 'googie' - the default

// - 'pspell' - requires the PHP Pspell module and aspell installed

// - 'enchant' - requires the PHP Enchant module

// - 'atd' - install your own After the Deadline server or check with the people at http://www.afterthedeadline.com before using their API

// Since Google shut down their public spell checking service, you need to

// connect to a Nox Spell Server when using 'googie' here. Therefore specify the 'spellcheck_uri'

$config['spellcheck_engine'] = 'pspell';

그런 다음 웹 설치 프로그램에서 "계속"을 누릅니다. 다음 페이지에서 "데이터베이스 초기화"버튼을 누릅니다.

마지막으로 Roundecubemail 설치 프로그램을 비활성화하십시오. apache roundcubemail.conf 설정 파일을 변경하십시오 :

vi /etc/httpd/conf.d/roundcubemail.conf# # Round Cube Webmail is a browser-based multilingual IMAP client # Alias /roundcubemail /usr/share/roundcubemail

Alias /webmail /usr/share/roundcubemail # Define who can access the Webmail # You can enlarge permissions once configured #<Directory /usr/share/roundcubemail/> # <IfModule mod_authz_core.c> # # Apache 2.4 # Require local # </IfModule> # <IfModule !mod_authz_core.c> # # Apache 2.2 # Order Deny,Allow # Deny from all # Allow from 127.0.0.1 # Allow from ::1 # </IfModule> #</Directory> <Directory /usr/share/roundcubemail/> Options none AllowOverride Limit Require all granted </Directory> # Define who can access the installer # keep this secured once configured <Directory /usr/share/roundcubemail/installer/> <IfModule mod_authz_core.c> # Apache 2.4 Require local </IfModule> <IfModule !mod_authz_core.c> # Apache 2.2 Order Deny,Allow Deny from all Allow from 127.0.0.1 Allow from ::1 </IfModule> </Directory> #<Directory /usr/share/roundcubemail/installer> # Options none # AllowOverride Limit # Require all granted #</Directory> # Those directories should not be viewed by Web clients. <Directory /usr/share/roundcubemail/bin/> Order Allow,Deny Deny from all </Directory> <Directory /usr/share/roundcubemail/plugins/enigma/home/> Order Allow,Deny Deny from all </Directory>

아파치를 재시작하십시오 :

systemctl restart httpd.service22 Install ISPConfig 3.1

ISPConfig 설치 프로그램은 Postfix, Dovecot 등과 같은 모든 서비스를 구성합니다.

당신은 이제 ISPConfig를 사용하여 액세스 할 수 있도록 설치 프로그램이 ISPConfig 제어판에 대한 SSL 가상 호스트를 만들 수있는 가능성이 // : HTTPS를 대신 에 http : // . 이를 위해, 단지 누르면 입력 이 질문을 볼 때 : 당신이 ISPConfig 웹 인터페이스에 대한 보안 (SSL) 연결 (Y, N) [Y]를 원하십니까 :

GIT 에서 ISPConfig 3.1 안정 버전을 설치하려면 다음과 같이하십시오.

cd /tmp

wget -O ispconfig.tar.gz https://git.ispconfig.org/ispconfig/ispconfig3/repository/archive.tar.gz?ref=stable-3.1

tar xvfz ispconfig.tar.gz

cd ispconfig3*/install/설치하기

php -q install.php그러면 ISPConfig 3 설치 프로그램이 시작됩니다. 설치 프로그램은 Postfix, Dovecot 등과 같은 모든 서비스를 구성합니다. ISPConfig 2 (완벽한 설정 안내서)에 필요한 수동 설정은 필요하지 않습니다.

# php -q install.php

--------------------------------------------------------------------------------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

--------------------------------------------------------------------------------

>> Initial configurationOperating System: CentOS 7.4Following will be a few questions for primary configuration so be careful.

Default values are in [brackets] and can be accepted with <ENTER>.

Tap in "quit" (without the quotes) to stop the installer.

Select language (en,de) [en]: <-- Hit EnterInstallation mode (standard,expert) [standard]: <-- Hit EnterFull qualified hostname (FQDN) of the server, eg server1.domain.tld [server1.canomi.com]: <-- Hit EnterMySQL server hostname [localhost]: <-- Hit EnterMySQL server port [3306]: <-- Hit EnterMySQL root username [root]: <-- Hit EnterMySQL root password []: <-- Enter your MySQL root passwordMySQL database to create [dbispconfig]: <-- Hit EnterMySQL charset [utf8]: <-- Hit EnterConfiguring Postgrey

Configuring Postfix

Generating a 4096 bit RSA private key

.......................................................................++

...................................................................................++

writing new private key to 'smtpd.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [XX]: KR

State or Province Name (full name) [Some-State]: <-- 지역 입력

Locality Name (eg, city) []: <-- 도시 입력

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- 회사명 입력

Organizational Unit Name (eg, section) []: <-- Hit Enter

Common Name (e.g. server FQDN or YOUR name) []: <-- 서버 hostname 입력, 예: server1.example.com

Email Address []: <-- 엔터키

Configuring Mailman

Configuring Dovecot

Configuring Spamassassin

Configuring Amavisd

Configuring Getmail

Configuring BIND

Configuring Jailkit

Configuring Pureftpd

Configuring Apache

Configuring vlogger

Configuring Bastille FirewallConfiguring Fail2ban

[INFO] service OpenVZ not detected

Configuring Apps vhost

Installing ISPConfig

ISPConfig Port [8080]: <-- 엔터키Admin password [admin]: <-- admin 패스워드 입력Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]: <-- 엔터키 *** SSL 접속함. https://...Generating RSA private key, 4096 bit long modulus

.......................++

................................................................................................................................++

e is 65537 (0x10001)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- Enter 2 letter country code

State or Province Name (full name) [Some-State]: <-- Enter the name of the state

Locality Name (eg, city) []: <-- Enter your city

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- Enter company name or press enter

Organizational Unit Name (eg, section) []: <-- Hit Enter

Common Name (e.g. server FQDN or YOUR name) []: <-- Enter the server hostname, in my case: server1.example.com

Email Address []: <-- Hit EnterPlease enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: <-- Hit Enter

An optional company name []: <-- Hit Enter

writing RSA key

Configuring DBServer

Installing ISPConfig crontab

no crontab for root

no crontab for getmail

Detect IP addresses

Restarting services ...

Installation completed.설치 관리자는 모든 기본 서비스를 자동으로 구성하므로 수동 구성이 필요하지 않습니다.

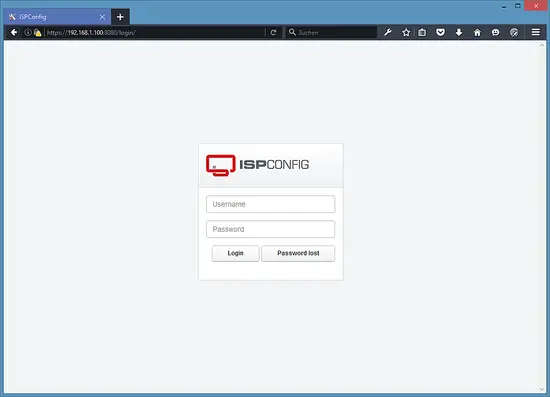

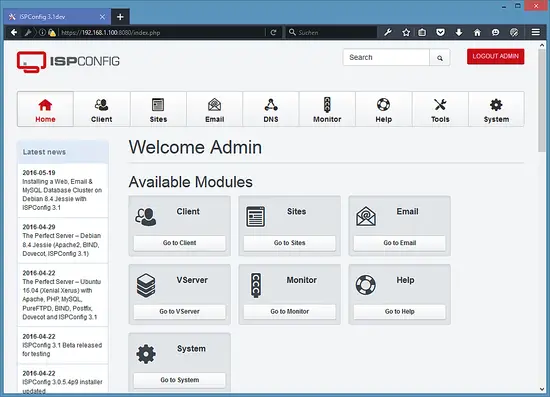

23 ISPConfig 처음 로그인

Afterwards you can access ISPConfig 3 under http(s)://server1.example.com:8080/ or http(s)://192.168.0.100:8080/ (http or https depends on what you chose during installation).

Log in with the username admin and the password admin (you should change the default password after your first login):

23.1 ISPConfig 3 매뉴얼

ISPConfig 3 사용법을 배우 려면 ISPConfig 3 매뉴얼을 다운로드하는 것이 좋습니다 .

300 페이지가 넘는 페이지에서 ISPConfig (관리, 리셀러, 클라이언트)의 개념을 다루고 ISPConfig 3을 설치 및 업데이트하는 방법을 설명하고 ISPConfig의 모든 양식 및 양식 필드에 대한 참조를 유효한 입력의 예와 함께 제공하며 자습서를 제공합니다 ISPConfig 3의 가장 일반적인 작업에 대해서도 설명합니다. 서버의 보안을 강화하는 방법을 설명하고 마지막에는 문제 해결 섹션을 제공합니다.

24 Download as a virtual machine

이 설정은 howtoforge 가입자를위한 ova / ovf 형식의 가상 컴퓨터 다운로드 (VMWare 및 Virtualbox와 호환)로 사용할 수 있습니다.

VM의 로그인 세부 정보

- 루트 암호는 : howtoforge입니다.

- ISPConfig "admin"사용자의 암호는 admin입니다.

- "howtoforge"라는 이름의 다른 쉘 사용자와 암호가 있습니다 : howtoforge

첫 번째 로그인시 두 비밀번호를 모두 변경하십시오.

- VM의 IP 주소는 192.168.0.100입니다.

25 Links

- CentOS: http://www.centos.org/

- ISPConfig: http://www.ispconfig.org/

'Linux' 카테고리의 다른 글

| ISPConfig Wordpress 환경 (0) | 2019.02.11 |

|---|---|

| 리눅스 USB 부팅 만들기 (0) | 2019.02.09 |

| CentOS6.x 한글 설치 (0) | 2019.01.23 |

| yum update 커널 업데이트 제외하기 (0) | 2019.01.23 |

| posstfix 메일 큐 관리 명령어 (0) | 2019.01.11 |

댓글